React2Shell-Krise trifft auf neue UK-Cyber-Gesetze

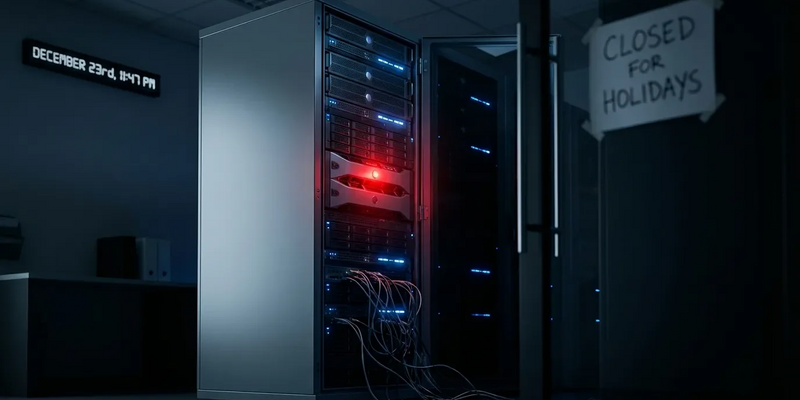

23.12.2025 - 19:44:12Ein perfekter Sturm bedroht Unternehmen in der Weihnachtszeit: Eine kritische Zero-Day-Lücke in React trifft auf verschärfte Compliance-Vorgaben aus Großbritannien.

Während Europa in den Feiertagsbetrieb übergeht, stehen IT-Teams vor einer doppelten Herausforderung. Die hochkritische React2Shell-Schwachstelle ermöglicht Angreifern die vollständige Übernahme von Servern. Gleichzeitig verschärft das neue UK Cyber Security and Resilience Bill den regulatorischen Druck ab 2026 massiv. Für viele Firmen wird der „Minimalbetrieb“ zur Bewährungsprobe.

Kritische Lücke legt moderne Web-Apps lahm

Die unmittelbare Gefahr ist die Schwachstelle CVE-2025-55182, genannt React2Shell. Sie wurde Mitte Dezember öffentlich und erreicht die maximale Gefahrenstufe 10. Betroffen sind React Server Components in der Version 19 und populäre Frameworks wie Next.js.

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) warnte am 15. Dezember vor aktiven Angriffen. Unbefugte könnten über manipulierte HTTP-Anfragen beliebigen Code auf den Servern ausführen. In der Praxis installieren Hacker so Hintertüren oder Krypto-Miner.

„Das Timing könnte kaum schlechter sein“, kommentiert ein Analyst des Security Journal UK. Die Angriffe seien automatisiert und einfach durchzuführen. Bei reduzierter IT-Besetzung in den Feiertagen sei das Zeitfenster für eine Reaktion extrem klein.

Passend zum Thema Cyber-Angriffe: Gerade in den Ferien nutzen Angreifer automatisierte Exploit-Kampagnen, um geschwächte IT‑Teams auszunutzen. Ein kostenloser Cyber‑Security‑Report erklärt praxisnah, welche Sofortmaßnahmen Sie jetzt priorisieren sollten — Patching, spezifische WAF‑Regeln, verschärftes Monitoring und Checklisten für das Minimal‑Team. Ideal für IT‑Verantwortliche und Geschäftsführer, die schnell handeln müssen. Plus: Konkrete Checklisten zur Umsetzung in 30 Minuten. Jetzt kostenlosen Cyber-Security-Report herunterladen

Cloud-Anbieter wie Amazon Web Services (AWS) bestätigten Exploit-Versuche durch mutmaßlich chinesische Hackergruppen. Deren zielgerichtete, staatlich unterstützte Kampagnen überfordern oft die Standard-Prozesse für Notfälle in der Ferienzeit.

Neues UK-Gesetz verschärft Compliance-Auflagen

Parallel zur akuten Bedrohung wächst der regulatorische Druck. Das britische Parlament brachte am 12. November 2025 den Cyber Security and Resilience Bill ein. Die Novelle stellt die größte Überarbeitung der Cybersicherheitsgesetze seit 2018 dar.

Der Gesetzentwurf erweitert den Geltungsbereich deutlich. Künftig fallen auch Managed Service Provider (MSP) und Rechenzentren unter die strengeren Vorgaben. Eine Analyse der Kanzlei Bird & Bird hebt hervor: Ransomware-Angriffe müssen zwingend gemeldet werden. Diese Pflicht ähnelt der EU-Richtlinie NIS2, bringt aber zusätzliche UK-spezifische Verpflichtungen mit sich.

„Für Unternehmen mit grenzüberschreitenden Aktivitäten geht es nicht mehr nur darum, den Betrieb aufrechtzuerhalten“, so das Security Journal UK. „Sie müssen sich auf ein Compliance-Regime vorbereiten, das ab 2026 lückenlose Transparenz verlangt.“ Diese Diskussionen halten viele Vorstände auch über die Feiertage auf Trab.

Minimalbesetzung gegen staatliche Hacker

Das Konzept des Feiertagsbetriebs wird auf eine harte Probe gestellt. Übliche Automatisierung reicht nicht aus, um Angriffe von Gruppen wie Jackpot Panda abzuwehren, die die React2Shell-Lücke ausnutzen.

Microsoft Security berichtet, Angreifer nutzten die Schwachstelle, um innerhalb von Minuten nach einer Infektion Systeme auszukundschaften und Netzwerke zu kartieren. Für ein kleines Team ist es nahezu unmöglich, diese staatlich geförderten Spähaktionen von harmlosen Anomalien zu unterscheiden – ohne die Unterstützung von erfahrenen Analysten, die oft im Urlaub sind.

Experten empfehlen drei dringende Maßnahmen für die letzten Tage des Jahres:

1. Sofortiges Patchen oder Absichern: Wenn ein Update nicht möglich ist, sollten spezifische WAF-Regeln implementiert werden, um bösartige Payloads zu blockieren.

2. Verschärfte Überwachung: Verbleibende Ressourcen sollten auf Mechanismen zur dauerhaften Systemmanipulation („system-update-service“) fokussiert werden.

3. Kommunikation mit Dienstleistern: MSPs, die nun unter das neue UK-Gesetz fallen, müssen bestätigen, dass sie die eigene Infrastruktur nicht der Schwachstelle aussetzen.

Ausblick 2026: Das Jahr der Resilienz

Die Ereignisse dieses Dezembers sind ein Vorgeschmack auf 2026. Die React2Shell-Krise offenbart die Fragilität moderner Software-Lieferketten. Das neue UK-Gesetz beendet die Ära freiwilliger Resilienzmaßnahmen. Spätestens in der nächsten Weihnachtszeit werden die strengen Meldepflichten wohl Gesetz sein.

Die aktuelle Priorität lautet jedoch: Überstehen. Mit der anhaltenden Warnung des BSI und steigenden Infektionszahlen wird die Weihnachtszeit 2025 nicht in Ruhe, sondern im Lärm einer digitalen Belagerung in Erinnerung bleiben.

PS: Die aktuelle Krise macht klar, dass kurzfristige Gegenmaßnahmen nicht genügen — langfristige Resilienz und Compliance sind Pflicht, besonders mit neuen Regelungen wie dem UK Cyber Security and Resilience Bill. Ein gratis Leitfaden zeigt, wie Sie Sicherheitsprozesse, Meldepflichten und Lieferketten‑Risiken systematisch bewerten und umsetzen können, ohne sofort zusätzliches Personal einzustellen. Praktische Checklisten und Umsetzungs‑Tipps speziell für MSPs und den Mittelstand. Gratis Cyber-Security-Leitfaden anfordern