Microsoft-Phishing: Täuschend echte Domain rnicrosoft.com greift weltweit an

28.12.2025 - 03:22:12Eine raffinierte Phishing-Kampagne mit der täuschend echten Domain „rnicrosoft.com“ hat über die Feiertage weltweit Unternehmen angegriffen. Die Betrüger nutzen eine optische Täuschung, um an Office-365-Zugänge zu gelangen – gerade dann, wenn die Wachsamkeit in den Betrieben am niedrigsten ist.

Der perfekte Betrug: Aus „m“ wird „rn“

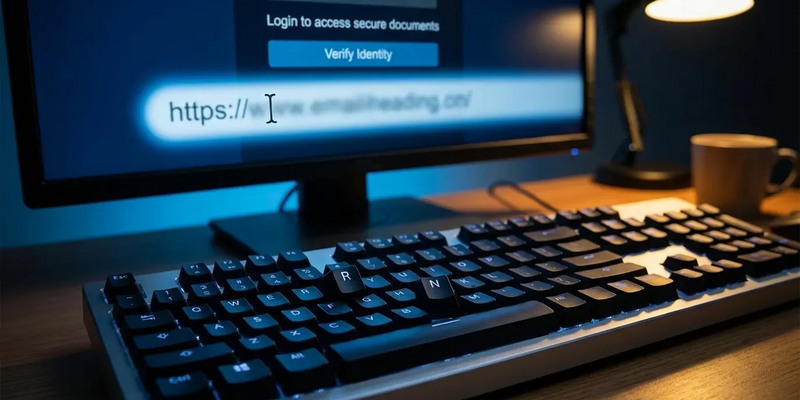

Der Kern des Angriffs ist eine sogenannte Homoglyph-Attacke. Cyberkriminelle haben die Domain rnicrosoft.com registriert. In gängigen Schriftarten wie Arial sieht die Kombination aus „r“ und „n“ auf dem Bildschirm fast genauso aus wie der Buchstabe „m“. Besonders auf Smartphones, wo die Adressleiste oft verkürzt ist, fällt der Unterschied kaum auf.

Die Angreifer verschicken dazu professionell gefälschte E-Mails, die offiziellen Microsoft-Benachrichtigungen täuschend ähnlich sehen. Themen sind etwa „Passwortablauf“, „Ungewöhnliche Anmeldeaktivität“ oder „Dringende Rechnung“. Ein Klick auf den Link führt die ahnungslosen Nutzer direkt auf die gefälschte Login-Seite.

Gefälschte Domains wie „rnicrosoft.com“ zeigen, wie leicht auch vorsichtige Mitarbeiter auf ausgeklügelte Phishing-Angriffe hereinfallen. Ein aktueller Gratis-Report erklärt die psychologischen Tricks hinter Homoglyph- und CEO-Fraud-Attacken, listet die typischen Angriffsvektoren und liefert konkrete Gegenmaßnahmen – von sofortigem Domain-Blocking bis zur Stärkung der MFA-Prozesse. Ideal für IT-Verantwortliche, die Datenverlust und Betrugsfälle verhindern wollen. Anti-Phishing-Paket jetzt herunterladen

Feiertage als Einfallstor: Angriff in der Ruhephase

Das Timing der Attacke ist kein Zufall. Über Weihnachten und Neujahr arbeiten viele IT-Abteilungen mit Minimalbesetzung. Mitarbeiter checken berufliche Mails oft von privaten Geräten oder sind abgelenkt. Genau diese reduzierte Wachsamkeit machen sich die Kriminellen zunutze.

Eine Warnung der US-Behörde APGFCU über die Feiertage wies explizit auf diese Betrugsmasche hin. Harley Sugarman, CEO des Cybersicherheitsunternehmens Anagram, betont die Perfektion der Fälschungen: „Die E-Mails kopieren Microsofts Branding, Tonfall und Layout nahezu perfekt.“ Die neueste Welle schafft es zudem, die Standard-Spamfilter zu umgehen und direkt im Posteingang zu landen.

Hohes Risiko für Unternehmen: Von Datenklau bis zur Firmenspionage

Für Unternehmen stellt diese Kampagne ein erhebliches Compliance- und Sicherheitsrisiko dar. Gelangen die Angreifer in Besitz der Zugangsdaten, haben sie sofort Zugriff auf die gesamte Microsoft-365-Umgebung des Opfers. Die Folgen können Datenexfiltration, betrügerische Überweisungen (Business Email Compromise) und weitere interne Phishing-Angriffe sein.

Die technische Raffinesse ist beachtlich:

* Gültige SSL-Zertifikate: Die betrügerischen Seiten nutzen oft gültige HTTPS-Zertifikate – das vertrauenserweckende Schloss-Symbol ist also vorhanden.

* MFA-Umgehung: Fortgeschrittene Phishing-Kits können sogar Zwei-Faktor-Authentifizierung (MFA) in Echtzeit aushebeln, indem sie die Tokens abfangen.

* Mobile First: Die Landing Pages sind optimal für Smartphones optimiert, wo die URL-Leiste noch weniger auffällt.

Die Grenzen der Abwehr: Warum selbst KI-Filter versagen

Die „Rnicrosoft“-Kampagne zeigt die Evolution von Typosquatting. Während ältere Methoden auf offensichtliche Tippfehler setzten, nutzt dieser Angriff die Geometrie der Schriftarten selbst aus. Das menschliche Gehirn „korrigiert“ den visuellen Eindruck automatisch – ein Effekt, den Security-Schulungen oft unterschätzen.

Auch für automatisierte Abwehrsysteme ist die Attacke eine Herausforderung. KI-gestützte Filter erkennen zwar den Großteil des Spams, aber neu registrierte Domains ohne Vorlaufzeit als „böse“ fallen oft durchs Raster. Die Kampagne unterstreicht eine kritische Lücke: Die Verteidigung ist nur so stark wie das schwächste Glied – den ahnungslosen Nutzer.

Ausblick 2026: Homoglyph-Angriffe werden zur Norm

Experten prognostizieren, dass solche Homoglyph-Angriffe 2026 noch häufiger und automatisiert werden. Generative KI ermöglicht es Angreifern, sekundenschnell Hunderte überzeugender Varianten legitimer Domains und passender E-Mail-Texte zu generieren.

Die wichtigste Gegenmaßnahme für IT-Abteilungen ist jetzt die Blockade der Domain rnicrosoft.com auf Netzwerkebene. Langfristig bieten nur phishing-resistente Authentifizierungsmethoden wie FIDO2-Sicherheitsschlüssel wirksamen Schutz. Diese prüfen die tatsächliche Domain und lassen sich nicht durch optische Täuschungen überlisten. Für Compliance-Verantwortliche und IT-Manager heißt es jetzt: Wachsamkeit erhöhen und die technischen Sicherheitsvorkehrungen überprüfen.

PS: Sie möchten verhindern, dass betrügerische Login-Seiten Zugangsdaten abgreifen? Das kostenlose Anti-Phishing-Paket liefert eine 4-Schritte-Anleitung zur Hacker-Abwehr, praxisnahe Maßnahmen für Mobile‑First-Angriffe und fertige Checklisten für Mitarbeiterschulungen. Damit können Sie Domains blockieren, MFA härten und Phishing-Simulationen einführen – ideal für sofortige Schutzverbesserungen. Anti-Phishing-Paket kostenlos anfordern

@ boerse-global.de

Hol dir den Wissensvorsprung der Profis. Seit 2005 liefert der Börsenbrief trading-notes verlässliche Trading-Empfehlungen – dreimal die Woche, direkt in dein Postfach. 100% kostenlos. 100% Expertenwissen. Trage einfach deine E-Mail Adresse ein und verpasse ab heute keine Top-Chance mehr.

Jetzt anmelden.