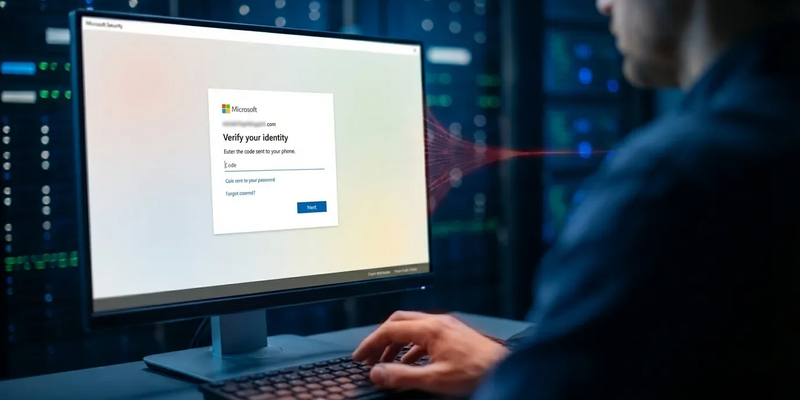

Microsoft 365: Neue Phishing-Welle umgeht Zwei-Faktor-Authentifizierung

22.12.2025 - 19:13:11Cybersicherheitsforscher warnen vor einer raffinierten Phishing-Kampagne, die die Zwei-Faktor-Authentifizierung (MFA) für Microsoft 365-Konten aushebelt. Sowohl kriminelle als auch staatlich unterstützte Angreifer nutzen dafür einen scheinbar legitimen Microsoft-Login-Mechanismus – mit dramatisch steigenden Fallzahlen seit September.

„Legitimer“ Hintereingang für Unternehmensnetzwerke

Das Sicherheitsunternehmen Proofpoint dokumentiert in einer aktuellen Warnung den massiven Anstieg von Angriffen, die den OAuth 2.0 Device Authorization Grant Flow missbrauchen. Dieser eigentlich für Geräte mit eingeschränkter Eingabemöglichkeit – wie Smart-TVs – gedachte Mechanismus wird nun als Einfallstor in Firmennetzwerke genutzt.

Die Angreifer bringen Nutzer dazu, sich auf der echten Microsoft-Verifizierungsseite (microsoft.com/devicelogin) mit einem von ihnen bereitgestellten Code anzumelden. Da die Login-Seite vertrauenswürdig aussieht, senken viele ihre Wachsamkeit. Nach Eingabe des Codes erhält die Schadsoftware des Angreifers ein gültiges Zugriffstoken – ohne Passwort oder MFA-Token des Nutzers zu benötigen.

Viele Angriffe nutzen genau dieses Muster: vertraute Microsoft‑Logins und eingegebene Codes, um Zugriffsrechte zu erlangen. Sicherheitsteams brauchen sofort umsetzbare Maßnahmen, um Mitarbeiter vor solchen Psychotricks zu schützen. Das kostenlose Anti‑Phishing‑Paket liefert eine 4‑Schritte‑Anleitung zu aktuellen Hacker‑Methoden, Psychologie hinter CEO‑Fraud und konkreten technischen Gegenmaßnahmen für Unternehmen. Ideal für IT‑Verantwortliche und Admins, die schnell handeln müssen. Anti‑Phishing‑Paket jetzt kostenlos anfordern

„Die Technik ist nicht neu, aber das Ausmaß der aktuellen Angriffswelle ist außergewöhnlich“, so die Proofpoint-Forscher. Verantwortlich sind ausgefeilte Phishing-Kits namens SquarePhish2 und Graphish, die den Betrug automatisieren.

Kriminelle und staatliche Angreifer im Gleichklang

Besonders beunruhigend: Sowohl finanzorientierte Cyberkriminelle als auch mutmaßlich staatliche Gruppen nutzen die Schwachstelle.

Die als TA2723 bekannte, finanziell motivierte Gruppe treibt seit Oktober 2025 die Angriffszahlen in die Höhe. Parallel dazu nutzt der mutmaßlich russisch-alignede Cluster UNK_AcademicFlare dieselbe Technik für Spionageangriffe auf Regierungsbehörden, Hochschulen und Transportunternehmen in den USA und Europa.

„Die Einstiegshürde ist dramatisch gesunken“, warnt ein Sicherheitsanalyst. „Werkzeuge, die früher fortgeschrittenen Red Teams vorbehalten waren, werden nun frei unter Cyberkriminellen gehandelt.“

Täuschungsmanöver mit Gehaltsboni und Benefits

Der Erfolg der Attacken basiert auf cleverem Social Engineering. Eine verbreitete Kampagne lockte am 8. Dezember mit dem Betreff „Salary Bonus + Employer Benefit Reports 25“. Die Opfer erhielten E-Mails – oft von kompromittierten Kontakten aus der eigenen Lieferkette – mit der Aufforderung, ein „sicheres Dokument“ einzusehen.

Statt auf eine Login-Seite führte der Link jedoch zu einem Code, den die Nutzer auf der echten Microsoft-URL eingeben sollten, um den „Dokumentenbetrachter“ zu autorisieren.

„Das Geniale an diesem Angriff ist das Ausnutzen des Vertrauens in die Microsoft-Infrastruktur“, erklärt ein Threat Researcher. „Das Opfer sieht eine echte Microsoft-URL, ein echtes Zertifikat und einen echten Login-Vorgang. Es glaubt, einen Dokumentenbetrachter freizuschalten, autorisiert aber in Wirklichkeit ein betrügerisches Gerät.“

Analyse: Die Bedrohungslandschaft „nach MFA“

Diese Entwicklung markiert eine kritische Wende. Jahrelang galt die Zwei-Faktor-Authentifizierung als Allheilmittel gegen Identitätsdiebstahl. Der OAuth-Device-Code-Angriff macht sie jedoch wirkungslos, denn der Nutzer ist hier der zweite Faktor – er autorisiert den Zugriff explizit, oft sogar mit seiner eigenen gültigen MFA-Sitzung.

Der Aufstieg dieser Angriffe fällt mit der branchenweiten Einführung passwortloser Authentifizierung zusammen. Während Unternehmen auf FIDO2-Security-Keys und Biometrie setzen, um Passwortdiebstahl zu verhindern, weichen Angreifer auf Techniken aus, die Berechtigungsstrukturen missbrauchen.

„Proofpoint geht davon aus, dass der Missbrauch von OAuth-Flows mit der Verbreitung von FIDO-konformer MFA weiter zunehmen wird“, warnt die Advisory. Die Botschaft ist klar: Während die Haupttüren besser gesichert werden, suchen Angreifer einfach die „Nebeneingänge“ auf.

Ausblick und Gegenmaßnahmen

Sicherheitsteams müssen jetzt handeln. Microsoft ermöglicht Administratoren, den Device-Code-Flow für Nutzer zu blockieren, die ihn nicht benötigen – ein Schritt, den Experten für die meisten Unternehmensumgebungen als obligatorisch ansehen.

Für Anfang 2026 werden strengere Standardeinstellungen für OAuth-Device-Grants erwartet. Bis dahin liegt es an den Unternehmen, ihre Tenant-Konfigurationen zu überprüfen und Mitarbeiter zu schulen: Ein Code auf microsoft.com/devicelogin sollte nur für ein physisch vorliegendes Gerät eingegeben werden – niemals für eine Webseite.

Mit der Verbreitung von Kits wie SquarePhish2 wird das Angriffsvolumen im ersten Quartal 2026 voraussichtlich hoch bleiben. Unternehmen, die sich allein auf grundlegende MFA verlassen, bleiben einem erhöhten Risiko für Account-Übernahmen und Datenabflüsse ausgesetzt.

PS: Wenn Ihr Unternehmen bereits auf MFA und FIDO2 setzt, schließen Sie jetzt auch die Nebeneingänge: Das Anti‑Phishing‑Paket enthält praxisnahe Checklisten, Schulungsvorlagen für Mitarbeiter und eine sofort anwendbare Roadmap, damit OAuth‑Device‑Code‑Missbrauch keine Chance hat. Sie können direkt loslegen und Ihre Tenant‑Settings prüfen. Jetzt Anti‑Phishing‑Paket herunterladen