Hardware-Betrug: Gefälschte SSDs werden zum Unternehmensrisiko

11.01.2026 - 15:30:12IT-Experten warnen nach der CES 2026 eindringlich vor manipulierter Hardware in der Lieferkette. Gefälschte SSDs entwickeln sich von einem Verbraucherproblem zu einer existenziellen Gefahr für die Unternehmenssicherheit.

Die IT-Compliance-Branche schlägt Alarm. Nach der Technologiemesse CES 2026 und neuen Sicherheitsberichten warnen Experten vor einer gefährlichen Entwicklung: Angreifer infiltrieren zunehmend die physische Hardware-Lieferkette. Was beim Verbraucher als Ärgernis mit gefälschten SSDs begann, ist heute eine kritische Bedrohung für die Unternehmenssicherheit und die Einhaltung strenger Vorschriften wie der EU-Richtlinie NIS2.

Die Aufmerksamkeit der Cybersicherheitsbranche hat sich nach der CES in Las Vegas grundlegend verschoben. Nicht mehr nur Software-Schwachstellen stehen im Fokus, sondern die physischen Komponenten selbst. Analysten wie Stephen Weigand von SC Media sprechen für 2026 von einer “Cyber-Flut” mit gezielten Angriffen auf die Lieferkette.

Manipulierte Hardware wie gefälschte SSDs macht Unternehmen zunehmend verwundbar — und viele IT-Teams sind darauf nicht vorbereitet. Der kostenlose E‑Book-Report „Cyber Security Awareness Trends“ erklärt, wie Angreifer Firmware- und Lieferketten-Backdoors nutzen, welche Erkennungsmaßnahmen (KI-gestützte Anomalie-Detektion, hardware-erzwungene Integritätschecks) jetzt Priorität haben und welche kurzfristigen Maßnahmen Sie umsetzen müssen, um NIS2-Compliance sicherzustellen. Praxisnah für IT-Leiter und Compliance-Verantwortliche. Jetzt kostenlosen Cyber-Security-Report anfordern

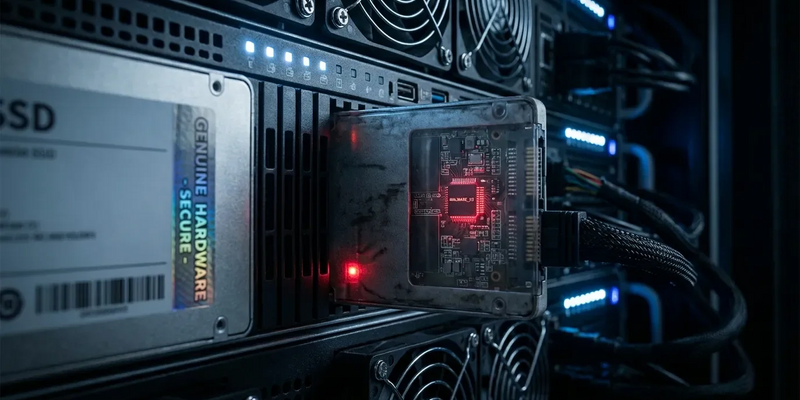

Das Risiko ist konkret: Angreifer platzieren Schadcode bereits in der Fertigung in Festplatten-Controllern, Firmware oder IoT-Sensoren. Diese “präparierte” Hardware erreicht dann über scheinbar vertrauenswürdige Beschaffungskanäle die Unternehmen. Sie wird zum trojanischen Pferd, das klassische Software-Firewalls umgeht.

Gefälschte SSDs: Mehr als nur betrogene Kunden

Im Unternehmenskontext sind “Fake SSDs” längst kein Problem falscher Speicherkapazitäten mehr. Es handelt sich um hochsophistische Träger für Firmware-Malware. Diese manipulierten Laufwerke bestehen oft oberflächliche Inspektionen, enthalten aber modifizierte Controller. Sie können heimlich Daten abfließen lassen, Backdoors installieren oder bösartigen Code ausführen – alles unsichtbar für Standard-Antivirenprogramme.

Für Compliance-Verantwortliche ist das ein Albtraum. Der Einsatz solcher Hardware verstößt fundamental gegen die Vorgaben der NIS2-Richtlinie und des geplanten Cyber Resilience Act. Ein aktueller Bericht von Data Center Knowledge betont: Die nationalen Umsetzungen der EU-Vorgaben 2025 haben die Aufmerksamkeit für Lieferketten-Sicherheit massiv erhöht. Die Überprüfung der Hardware-Integrität ist 2026 keine Option mehr, sondern Pflicht.

Industrie reagiert: “Zero Trust” für Hardware auf der CES 2026

Die Dringlichkeit des Themas spiegelte sich auf der CES wider. Führende Hersteller präsentierten neue Ansätze, die das Prinzip “Zero Trust” auf die physische Hardware ausdehnen.

- HP Inc. stellte am 5. Januar seine EliteBook X G2 Serie vor. Die Business-Laptops werben mit “hardware-erzwungener, quantenresistenter Sicherheit”. Die integrierte HP Wolf Security for Business soll die Integrität von Hardware und Firmware überprüfen – und so sicherstellen, dass Komponenten nicht während des Transports manipuliert wurden.

- Hitachi und Nozomi Networks gaben am 8. Januar eine strategische Allianz bekannt. Ziel ist ein umfassender Überblick über industrielle Netzwerke (OT/IoT), um Anomalien durch kompromittierte Hardware in kritischer Infrastruktur schneller zu erkennen.

Die Botschaft ist klar: Vertrauen in die Lieferkette kann nicht mehr vorausgesetzt werden. Jede Komponente – vom SSD-Controller bis zum Motherboard – muss kryptografisch verifiziert werden, bevor sie sensible Daten verarbeitet.

Was bedeutet das für die Compliance 2026?

Für IT-Entscheider und Compliance-Beauftragte ergeben sich daraus klare Handlungspflichten. Die Anforderungen an Nachweisbarkeit und Transparenz sind laut Experten “spürbar härter” geworden.

Drei zentrale Maßnahmen für Unternehmen:

1. Hardware-Integrität verifizieren: Protokolle einführen, um die Authentizität von Firmware und Hardware bei der Annahme kryptografisch zu prüfen.

2. Lieferketten auditieren: Die NIS2-Richtlinie macht Unternehmen zunehmend für die Sicherheit ihrer Zulieferer haftbar. Das erfordert eine rigorose Überprüfung von Vendoren, um gefälschte Hardware auszuschließen.

3. Quantenresistenz vorbereiten: Mit HPs Fokus auf “quantenresistente” Sicherheit rückt ein neues Thema in den Blick. Langfristige Hardware sollte bereits gegen künftige Quantencomputer-Angriffe geschützt werden.

Ausblick: Der Kampf verlagert sich ins Silicon

Die Schlachtfelder der IT-Sicherheit verschieben sich 2026 immer tiefer in den Technologie-Stack – von der Anwendungsebene hinab zum physischen Silizium. Die Integration von KI in diese Angriffe, wie von Weigand gewarnt, könnte zudem dynamische Hardware-Manipulationen ermöglichen, die sich während Standard-Audits tarren.

Die Gegenwehr ist jedoch bereits in Entwicklung. KI-gestützte Anomalie-Erkennung und hardware-erzwungene Integritätschecks bieten robuste Werkzeuge. Die große Herausforderung bleibt die Geschwindigkeit der Umsetzung. Unternehmen, die ihre Hardware-Verifikation jetzt nicht modernisieren, öffnen physischen Trojanern Tür und Tor.

PS: Sie müssen Hardware-Integrität nachweisen und Ihre Lieferkette absichern? Dieser gratis Leitfaden zeigt konkrete Schritte: Zero‑Trust-Prinzip für physische Komponenten, Audit‑Checklisten für Lieferanten und schnelle technische Kontrollen, die Ihre Organisation fit für NIS2 und den Cyber Resilience Act machen. Sofort umsetzbare Vorlagen für IT- und Compliance-Teams inklusive. Gratis Cyber-Security-Leitfaden herunterladen