BeyondTrust-Lücke: US-Behörden zwingen zu sofortigen Updates

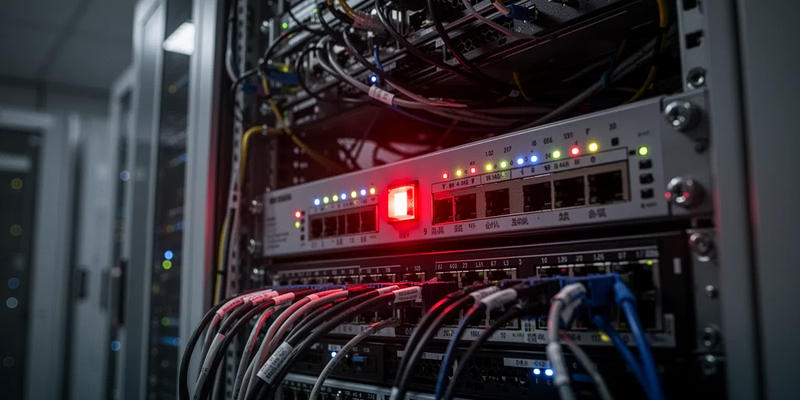

16.02.2026 - 01:19:12Die US-Cybersicherheitsbehörde CISA zwingt Bundesbehörden zu sofortigen Patches für eine kritische Sicherheitslücke in BeyondTrust-Software. Angreifer nutzen die Schwachstelle bereits aktiv aus – ein Alarmzeichen für Unternehmen weltweit.

Die Lücke mit der Kennung CVE-2026-1731 ermöglicht es Angreifern, ohne jegliche Anmeldedaten beliebigen Code auf betroffenen Systemen auszuführen. Betroffen sind die weit verbreiteten BeyondTrust-Lösungen Privileged Remote Access (PRA) und Remote Support (RS), die für den sicheren Zugang zu kritischer IT-Infrastruktur genutzt werden. CISA stufte die Bedrohung mit dem Höchstwert von 9,9 ein und ordnete für US-Behörden eine Patch-Frist bis heute, den 16. Februar 2026, an – ein ungewöhnlich kurzes Zeitfenster, das die Dringlichkeit unterstreicht.

Angreifer werden immer schneller

Die Warnung ist kein Einzelfall, sondern Teil einer besorgniserregenden Trendwende. Die Zeitspanne zwischen der Veröffentlichung einer Schwachstelle und ihrer aktiven Ausnutzung schrumpft dramatisch. Bei der BeyondTrust-Lücke beobachteten Forscher erste Angriffe bereits innerhalb von 24 Stunden, nachdem ein Proof-of-Concept-Exploit öffentlich wurde.

CISA hat in den letzten Tagen mehrere solcher „heißen“ Schwachstellen in ihren Katalog aktiver Bedrohungen (KEV) aufgenommen. Dazu zählt eine kritische SQL-Injection-Lücke in Microsoft Configuration Manager (CVE-2024-43468). Auch sie erlaubt Angriffe ohne Authentifizierung und ist ein bevorzugtes Einfallstor für Ransomware-Angriffe. Der jüngste „Patch Tuesday“ von Microsoft unterstrich den Druck auf IT-Teams: 58 behobene Lücken, darunter sechs Zero-Day-Schwachstellen, die bereits attackiert wurden.

Ransomware-Gruppen nutzen das Chaos

Das vulnerable Umfeld bietet perfekte Bedingungen für Erpressungssoftware. Ransomware-Operationen laufen im ersten Quartal 2026 auf hohem Niveau. An nur einem Tag um den 14. Februar wurden 25 neue Opfer gemeldet. Besonders aktiv sind die Gruppen LockBit, DragonForce und Play News. Sie zielen vorrangig auf Unternehmen aus den Bereichen professionelle Dienstleistungen, Gesundheitswesen und Fertigung ab.

Die Angreifer verfeinern ihre Methoden. Sie nutzen zunehmend legitime Remote-Management-Tools, um sich nach einem ersten Zugriff dauerhaft in den Netzwerken einzunisten. Die Dunkelziffer ist hoch: Die meisten erfolgreichen Angriffe werden nie öffentlich, was das wahre Ausmaß der Bedrohung verschleiert.

Von Datenlecks bis zur kritischen Infrastruktur

Die Konsequenzen mangelnder Sicherheit zeigen sich derzeit auch in Europa. Der niederländische Telekommunikationsanbieter Odido bestätigte Mitte Februar einen Cyberangriff, der die persönlichen Daten von rund 6,2 Millionen Kunden preisgab – inklusive sensibler Bankverbindungen.

Noch bedrohlicher sind Angriffe auf die operative Technik (OT). CISA warnte kürzlich nach einem Vorfall im polnischen Energiesektor. Dort hatten Angreifer über unsichere Edge-Geräte Zugriff erlangt und zerstörerische Tools eingesetzt, die die Überwachung mehrerer Kraftwerke lahmlegten. Der Fall zeigt: Schwachstellen in industriellen Steuerungssystemen können reale, physische Schäden verursachen.

Schlüssel zur digitalen Krone

Warum stehen Management-Plattformen wie BeyondTrust und Microsoft Configuration Manager so im Fokus? Für Angreifer sind sie der Schlüssel zum Königreich. Eine Kompromittierung dieser zentralen Systeme gewährt breiten Zugriff auf Tausende Endgeräte und sensible Zugangsdaten im gesamten Netzwerk. Dies ermöglicht die laterale Ausbreitung und bereitet großflächige Angriffe wie Ransomware-Befall ideal vor.

Die schnelle Ausnutzung von Schwachstellen zeigt, wie verwundbar Unternehmen heute sind. Wer jetzt seine IT-Risiken systematisch reduzieren möchte, findet im kostenlosen E‑Book „Cyber Security Awareness Trends“ praxisnahe Maßnahmen – von effektiven Patch-Strategien über Netzwerksegmentierung bis zur Abwehr von Phishing und KI-basierten Angriffen. Ideal für Geschäftsführer und IT-Verantwortliche, die Schutz ohne teure Komplettumbauten suchen. Jetzt kostenloses Cyber-Security-E-Book herunterladen

Die aktuelle Lage zwingt zu einem radikalen Umdenken im Vulnerabilitäts-Management. Patches für internet-exponierte Systeme und gezielt angegriffene Software dulden keinen Aufschub mehr. Experten raten darüber hinaus zu strikter Netzwerksegmentierung, um die Bewegungsfreiheit von Eindringlingen einzuschränken. Kontinuierliche Überwachung auf ungewöhnliche Datenflüsse oder Aktivitäten in Management-Tools kann früh vor einer Kompromittierung warnen. In einer Zeit, in der Angreifer immer schneller und innovativer werden, ist die Fähigkeit, Angriffe zu überstehen und sich davon zu erholen, genauso wichtig wie die Prävention.

@ boerse-global.de

Hol dir den Wissensvorsprung der Profis. Seit 2005 liefert der Börsenbrief trading-notes verlässliche Trading-Empfehlungen – dreimal die Woche, direkt in dein Postfach. 100% kostenlos. 100% Expertenwissen. Trage einfach deine E-Mail Adresse ein und verpasse ab heute keine Top-Chance mehr.

Jetzt anmelden.