WhatsApp wird zur Einfallspforte für neue Cyberangriffe

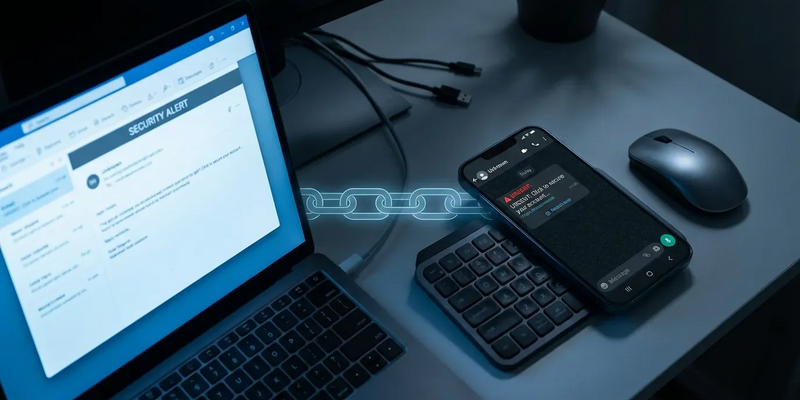

15.01.2026 - 11:00:12 | boerse-global.deForscher warnen vor einer gefährlichen Verschmelzung von E-Mail-Phishing und WhatsApp-Betrug. Die neuen „Dual-Channel“-Attacken umgehen klassische Sicherheitsbarrieren und bedrohen private wie geschäftliche Kommunikation.

Am Dienstag enthüllten Avast-Forscher eine neue Angriffsmethode namens „GhostPairing“. Sie nutzt keine gefälschten Login-Seiten, sondern missbraucht die legitime „Verbundene Geräte“-Funktion von WhatsApp. Der Angriff startet typischerweise mit einer gefälschten E-Mail, etwa einer angeblichen Dateifreigabe. Diese leitet das Opfer auf WhatsApp um, wo der Angreifer als vertrauenswürdiger Kontakt auftritt.

Das Opfer erhält einen Link, der zu einer Seite führt, die einen Sicherheitscheck vortäuscht. Dort wird ein QR-Code angezeigt. Scannt das Opfer diesen – etwa unter dem Vorwand, ein Meeting zu bestätigen –, koppelt es sein WhatsApp-Konto unwissentlich mit dem Gerät des Angreifers. Der große Vorteil für Kriminelle: Das Opfer autorisiert die Verbindung selbst. Es erfolgt keine Passwortänderung, kein Sicherheitsalarm. Der Angreifer erhält dauerhaften, Echtzeit-Zugriff auf alle Chats, Fotos und Kontakte.

Viele Android-Nutzer übersehen genau diese fünf grundlegenden Sicherheitsmaßnahmen, die Angriffe wie GhostPairing verhindern können. Der kostenlose Ratgeber erklärt detailliert, wie Sie QR‑Scan-Fallen erkennen, fragwürdige Browser‑Berechtigungen blockieren, verbundene Geräte prüfen und verdächtige Apps entlarven — alles praxisnah und ohne technische Vorkenntnisse. Mit einer sofort anwendbaren Checkliste schützen Sie Chats, Kontakte und Fotos zuverlässig. Ideal für Privatnutzer und Mitarbeiter, die WhatsApp auch dienstlich verwenden. Gratis-Sicherheits-Paket für Android jetzt herunterladen

Besonders tückisch: Die Methode umgeht die Zwei-Faktor-Authentifizierung (2FA), da das Verknüpfen von Geräten eine vertrauenswürdige Systemfunktion ist. Der Angriff zielt nicht auf Passwörter, sondern auf die aktive Sitzung – ein fundamentaler Wandel in der Cyberkriminalität.

Gefälschte Meeting-Links als Spionagetool

Einen Tag später, am Mittwoch, meldete TechRepublic einen weiteren alarmierenden Fall. Der Cyber-Ermittler Nariman Gharib entdeckte ein hochentwickeltes Überwachungstoolkit, das er iranischen Geheimdiensten zuordnet. Es zielt auf Unternehmen ab und imitiert den WhatsApp-Web-Login.

Der Angriffsweg: Mitarbeiter erhalten per E-Mail gefälschte „Join Meeting“-Links für Zoom oder Teams. Klicken sie darauf, landen sie auf einer täuschend echten Phishing-Seite. Diese zeigt den Live-QR-Code aus der Browser-Sitzung des Angreifers an. Scannt das Opfer diesen Code, verliert es die vollständige Kontrolle über sein Konto.

Das Toolkit geht noch weiter: Es fordert umfangreiche Browser-Berechtigungen an. Werden diese erteilt, kann der Angreifer Kamera und Mikrofon des Smartphones fernaktivieren und den Standort in Echtzeit verfolgen. Das Opferphone wird zur Wanze – ohne dass der Nutzer es merkt.

Warum die Kombination aus E-Mail und WhatsApp so tückisch ist

Experten sprechen von der Reifung des „Dual-Channel-Phishing“. Die Kombination nutzt die psychologische Lücke zwischen den Plattformen: E-Mail gilt als formeller, geschützter Kanal, WhatsApp als privater und vertrauenswürdiger.

Moderne E-Mail-Gateways filtern bösartige Anhänge gut heraus, sind aber machtlos gegen einfache Aufforderungen, auf WhatsApp zu wechseln. Dort ist der Nutzer dann weniger wachsam, weil er die Ende-zu-Ende-Verschlüsselung mit Identitätsprüfung verwechselt. Die Angreifer starten im formalen Kanal (E-Mail) und vollenden den Betrug im informellen (WhatsApp). So umgehen sie die starken Anti-Phishing-Filter der Unternehmen.

Eine Meldung des „Australian Cybersecurity Magazine“ unterstreicht die Sorge: 47 Prozent der Australier nennen ausgeklügelte Betrugsmethoden als größte Online-Sorge. Viele nutzen WhatsApp sowohl privat als auch geschäftlich – eine ideale Grundlage für Social-Engineering-Angriffe ohne Malware.

Globales Phänomen mit regionalen Schwerpunkten

Die Bedrohung ist global, doch es gibt regionale Schwerpunkte. So beschrieb die Acronis Threat Research Unit am 8. Januar eine Kampagne namens „Boto Cor-de-Rosa“, die Nutzer in Brasilien und Österreich ins Visier nimmt.

Hier dient WhatsApp als Verbreitungsweg für den Banking-Trojaner Astaroth (Guildma). Eine Phishing-E-Mail mit einer ZIP-Datei startet die Infektion. Die Malware holt sich die WhatsApp-Kontaktliste des Opfers und verbreitet sich automatisch weiter, indem sie bösartige Nachrichten an alle Kontakte sendet. Ein Python-Modul automatisiert diesen Prozess und schafft ein wurmartiges Verteilernetzwerk, das schneller ist als E-Mail-Viren.

Analyse: Der Wandel vom Passwort- zum Identitätsdiebstahl

Die Branche erlebt einen fundamentalen Wandel: vom „Credential Theft“ (Passwortdiebstahl) zum „Session Hijacking“ (Sitzungsübernahme). Bei „GhostPairing“ wird der Nutzer getäuscht, ein fremdes Gerät zu autorisieren. Der Angreifer erhält ein dauerhaftes Token, das auch nach einem Passwortwechsel gültig bleibt.

Das macht die Angriffe so gefährlich. Die Lösung ist nicht mehr ein einfacher Passwort-Reset. Der Nutzer muss seine verbundenen Geräte prüfen und Zugriffe manuell widerrufen – ein Schritt, den die wenigsten regelmäßig tun.

Die Verbindung zu staatlichen Akteuren, wie im iranischen Fall vermutet, zeigt zudem: Es geht nicht nur um Finanzbetrug, sondern auch um Spionage. Die Möglichkeit, ein Smartphone per QR-Scan zur Wanze zu machen, markiert eine gefährliche Eskalation der Cyberkriegsführung gegen die Privatwirtschaft.

Ausblick: Zero-Trust-Prinzipien für Messenger

Cybersecurity-Anbieter werden voraussichtlich Lösungen auf den Markt bringen, die Instant-Messaging-Kanäle mit derselben Strenge überwachen wie E-Mail. Derzeit haben die meisten Mobile Device Management (MDM)-Lösungen von Unternehmen kaum Einblick in den Inhalt verschlüsselter Messenger.

Experten prognostizieren für 2026 einen Push für Zero-Trust-Prinzipien bei Messengern. Das könnte bedeuten, dass Unternehmensaccounts (etwa über die WhatsApp Business API) nur noch mit genehmigten, verwalteten Geräten verknüpft werden dürfen.

Für Unternehmen heißt es jetzt: Sicherheitstrainings aktualisieren. Mitarbeiter müssen lernen, dass die Aufforderung, einen QR-Code zu scannen oder einen Pairing-Code einzugeben – selbst für Meetings oder Downloads – ein Hochrisiko-Vorgang ist. Er muss über einen zweiten, unabhängigen Kommunikationskanal verifiziert werden. Wo die Grenze zwischen geschäftlicher E-Mail und privatem Chat verschwimmt, bleibt der Mensch die wichtigste Firewall.

PS: Wenn Sie WhatsApp beruflich oder privat nutzen, lohnt sich ein kurzer Sicherheits-Check. Dieses kostenlose Sicherheitspaket fasst die fünf wichtigsten Maßnahmen gegen Dual‑Channel‑Phishing zusammen und zeigt Schritt für Schritt, wie Sie verbundene Geräte widerrufen, Berechtigungen einschränken und Ihr Backup sichern. So machen Sie Ihr Smartphone unattraktiv für Spionage-Toolkits und Banking‑Trojaner. Sofort umsetzbare Tipps, die Sie noch heute anwenden können. Jetzt Android-Schutzpaket sichern und Anleitung per E-Mail anfordern

Hol dir jetzt den Wissensvorsprung der Aktien-Profis.

Seit 2005 liefert der Börsenbrief trading-notes verlässliche Anlage-Empfehlungen – dreimal pro Woche, direkt ins Postfach. 100% kostenlos. 100% Expertenwissen. Trage einfach deine E-Mail Adresse ein und verpasse ab heute keine Top-Chance mehr. Jetzt kostenlos anmelden

Jetzt abonnieren.