WeTransfer-Phishing: Neue Angriffswelle umgeht Sicherheitsfilter

22.12.2025 - 05:10:12Eine raffinierte Phishing-Kampagne nutzt den vertrauten Namen des Datei-Dienstes WeTransfer, um gezielt Finanz- und Rechtsabteilungen zu attackieren. Die Angreifer manipulieren E-Mail-Header, um Standard-Sicherheitskontrollen zu umgehen.

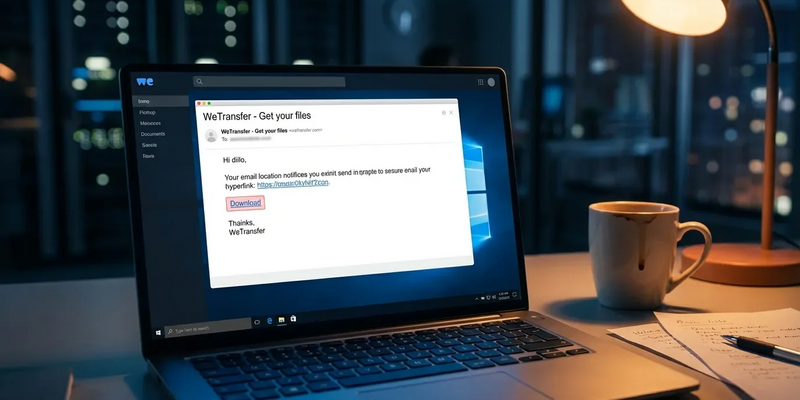

Cybersicherheitsforscher von Darktrace warnen vor einer neuen Welle täuschend echter Phishing-Angriffe. Die Täter imitieren die vertrauten Benachrichtigungen von WeTransfer mit Betreffzeilen wie „Wir haben Ihnen eine Rechnung über WeTransfer geschickt“. Der Clou: Durch geschickte Manipulation der technischen E-Mail-Header erscheinen die Nachrichten in einigen Fällen, als kämen sie tatsächlich von den legitimen WeTransfer-Domains. Diese Methode umgeht gängige Authentifizierungsprüfungen wie DKIM und DMARC.

„Die Angriffe zielen darauf ab, Malware einzuschleusen und in Organisationen einzudringen“, so die Darktrace-Analyse vom 18. Dezember. „Angreifer haben Erfolg, wenn sie sich hinter der vertrauten Marke bekannter SaaS-Anbieter verstecken.“

Social Engineering mit dem „Dateien abholen“-Knopf

Die Taktik setzt auf die Neugier und Routine von Büroangestellten. Die gefälschten E-Mails enthalten den charakteristischen „Get your files“-Button von WeTransfer. Doch statt auf wetransfer.com führen die Links auf eine gefälschte Login-Seite. In einem beobachteten Fall, der ein Finanzunternehmen in der Asien-Pazifik-Region traf, forderte die Seite die Microsoft-365-Anmeldedaten des Nutzers ein, um eine angebliche Rechnung einzusehen.

Unternehmen, IT‑Verantwortliche und Entscheider sollten die neue WeTransfer‑Phishingwelle ernst nehmen: CEO‑Fraud und Header‑Spoofing öffnen Angreifern Tür und Tor zu Microsoft‑365‑Konten. Das kostenlose Anti‑Phishing‑Paket liefert eine 4‑Schritte‑Anleitung mit technischen Prüflisten, Mitarbeiterschulungen und konkreten Abwehrmaßnahmen für Finance‑ und Rechtsabteilungen. Inklusive Checklisten und Praxisbeispielen. Jetzt Anti‑Phishing‑Paket herunterladen

Die Merkmale der Kampagne im Überblick:

* Header-Spoofing: Technische Absenderangaben werden gefälscht.

* Markenmissbrauch: Offizielle WeTransfer-Logos und Layouts schaffen Vertrauen.

* Plattform-Übergreifende Köder: Die E-Mail imitiert WeTransfer, doch das Ziel sind oft Zugangsdaten für Microsoft 365 oder Google Workspace.

Doppelte Bedrohung zum Jahresende

Die WeTransfer-Kampagne ist Teil einer größeren Eskalation von Business-Email-Compromise-Angriffen (BEC) im Dezember 2025. Parallel dazu warnte etwa die Sicherheitsfirma Fortra vor der BEC-Gruppe „Scripted Sparrow“, die gefälschte Rechnungen verschickt.

Das Timing ist kein Zufall: Die Angreifer nutzen den Jahresendstress in Buchhaltungen und Rechtsabteilungen aus. Unter Zeitdruck prüfen Mitarbeiter unerwartete Dateiübertragungen oft weniger sorgfältig.

Warum herkömmliche Filter versagen

Experten betonen, dass traditionelle Secure Email Gateways (SEGs) gegen diese „sauberen“ Phishing-Mails oft machtlos sind. Die schädlichen Links verweisen auf frisch registrierte Domains oder nutzen Weiterleitungen, die noch nicht auf Sperrlisten stehen.

„Die Fähigkeit dieser Angriffe, veraltete Tools zu umgehen, ist besorgniserregend“, erklärt ein Sprecher des Forschungsteams. „Die Täter setzen auf die Vertrautheit der Empfänger mit WeTransfer, um deren Misstrauen gegenüber dem eigentlichen Link zu überwinden.“

So können sich Unternehmen schützen

Visuelle Kontrollen durch Mitarbeiter allein reichen nicht mehr aus. Unternehmen sollten auf mehreren Ebenen reagieren:

- Unerwartete Transfers prüfen: Mitarbeiter sollten unerwartete Datei-Links per separatem Kanal (Slack, Teams, Telefon) beim Absender bestätigen.

- URLs inspizieren: Vor dem Klicken mit der Maus über den Button fahren – echte WeTransfer-Links beginnen stets mit

https://wetransfer.com/oderhttps://we.tl/. - KI-gestützte Abwehr erwägen: Verhaltensbasierte E-Mail-Sicherheit kann Auffälligkeiten erkennen, etwa einen plötzlichen Anstieg von File-Sharing-Links von unbekannten Quellen.

Ausblick 2026: Die Angriffe werden raffinierter

Die aktuelle Kampagne ist nur ein Vorbote. Für 2026 prognostizieren Experten eine weitere Steigerung der Raffinesse. Der Einsatz von KI, um überzeugende E-Mail-Texte zu generieren, und die technische Fähigkeit, Authentifizierungs-Header zu fälschen, machen reine Sichtprüfung zunehmend wirkungslos.

Es ist wahrscheinlich, dass ähnliche Angriffe bald andere beliebte Dienste wie Dropbox oder Google Drive imitieren werden. Die Botschaft ist klar: In der digitalen Arbeitswelt bleibt Neugier ohne Überprüfung eine gefährliche Schwachstelle.

PS: Viele erfolgreiche Betrugs‑Mails nutzen psychologische Kniffe, die im Jahresendstress besonders wirken. Der Gratis‑Report erklärt die 7 häufigsten Manipulationstaktiken, wie gefälschte Rechnungen und falsche Buttons, und zeigt sofort umsetzbare Gegenmaßnahmen für Buchhaltung und Rechtsabteilungen. Mit einer Schritt‑für‑Schritt‑Checkliste für schnelle Abwehr. Anti‑Phishing‑Guide für Unternehmen anfordern