Session-Cookie-Diebstahl umgeht Zwei-Faktor-Authentifizierung

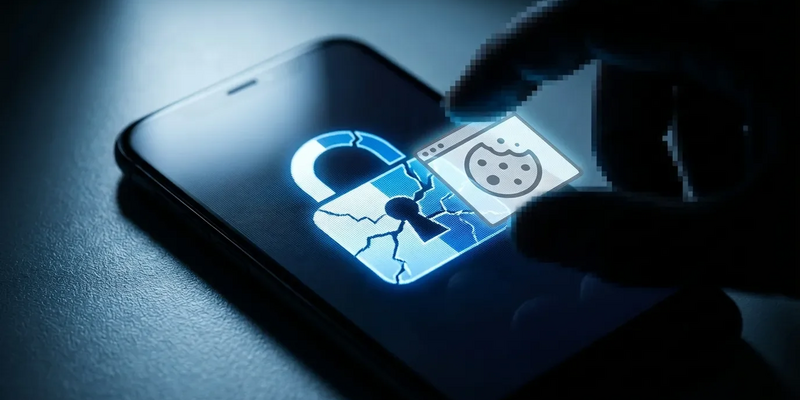

22.01.2026 - 08:34:12Cyberkriminelle hebeln die Zwei-Faktor-Authentifizierung (2FA) systematisch aus. Statt Passwörter zu knacken, stehlen sie direkt die digitale Eintrittskarte zu Online-Konten: die Session-Cookies. Sicherheitsexperten warnen aktuell vor einer massiven Zunahme dieser Angriffe.

Im Zentrum steht der sogenannte “Pass-the-Cookie”-Trick. Nach einer erfolgreichen Anmeldung inklusive 2FA hinterlegt der Browser ein Cookie als digitalen Ausweis. Spezielle Schadsoftware, sogenannte Infostealer, fischt diese Cookies nun aus den Browsern von Computern und Smartphones.

Das fatale Ergebnis: Importiert ein Angreifer das gestohlene Cookie in seinen eigenen Browser, erkennt ihn der Server als legitimen Nutzer. Er muss sich nicht mehr anmelden – die 2FA wird komplett umgangen. Der Hacker erlangt sofort vollen Zugriff.

Viele Unternehmen und Privatnutzer unterschätzen, wie schnell Infostealer und Session-Diebstahl zu massiven Kontenübernahmen führen. Der kostenlose E‑Book-Report „Cyber Security Awareness Trends“ erklärt aktuelle Angriffsvektoren (inkl. neue KI-bezogene Risiken), zeigt sofort umsetzbare Schutzmaßnahmen für Endgeräte und Sitzungsmanagement und liefert eine Checkliste für IT-Verantwortliche. Ideal für Geschäftsführer und IT-Teams, die ihre Abwehr pragmatisch stärken wollen. Kostenlosen Cyber-Security-Guide herunterladen

Das Katz-und-Maus-Spiel der Sicherheit

Browser-Hersteller wie Google reagierten bereits. Chrome führte 2024 die “App-Bound Encryption” ein, um Cookies vor Diebstahl zu schützen. Doch die Malware-Entwickler passten sich blitzschnell an.

Bekannte Infostealer-Familien wie Lumma Stealer oder Vidar umgehen die Verschlüsselung nun durch neue Techniken. Sie lesen den Arbeitsspeicher aus oder manipulieren System-Schnittstellen. Die Anpassungsfähigkeit der “Malware-as-a-Service”-Branche ist enorm – und das Geschäft mit gestohlenen Sitzungen äußerst lukrativ.

Ein Markt für frische Identitäten

Das Ausmaß ist alarmierend. Sicherheitsfirmen berichten von Milliarden gestohlener, aktiver Zugänge, die im Darknet gehandelt werden. Im Gegensatz zu alten Passwort-Leaks sind diese Cookies “frisch” und sofort nutzbar.

Die Ziele der Angreifer sind vielfältig:

* Private Social-Media-Konten für Betrugskampagnen

* Unternehmenszugänge für Industriespionage

* Support-Systeme großer IT-Dienstleister

Bereits der Diebstahl eines einzigen Cookies von einem Mitarbeiter-Laptop kann verheerende Folgen haben.

Was können Nutzer tun?

Bis grundlegende Lösungen wie Device Bound Session Credentials flächendeckend kommen, bleibt die Sicherheit in Nutzerhand. Experten empfehlen:

- Regelmäßiges Abmelden: Wer sich aktiv ausloggt, entwertet das Session-Cookie sofort.

- Browser-Hygiene: Das Löschen von Cookies und Browserdaten verringert die Angriffsfläche.

- Gerätesicherheit: Ein aktueller Virenschutz und Vorsicht bei Downloads sind der wichtigste Schutzwall.

- Passkeys nutzen: Wo möglich, auf diese phishing-resistentere Alternative umsteigen.

Die Entwicklung zeigt: Der Fokus der Cybersicherheit verschiebt sich. Es geht nicht mehr nur um den Schutz der Anmeldedaten, sondern zunehmend um den Schutz der aktiven Sitzung auf dem eigenen Gerät.