RustDesk: Botnet-Flut überrollt Nutzer mit Verbindungsanfragen

06.02.2026 - 05:54:12Eine automatisierte Botnet-Kampagne zielt auf Nutzer der Remote-Desktop-Software RustDesk ab und nutzt gezielt menschliche Fehler aus. Seit Ende Januar 2026 werden Anwender mit einer Flut unerwünschter Verbindungsanfragen bombardiert, die auf vollen Fernzugriff abzielen. Der Vorfall wirft ein Schlaglicht auf die Sicherheitsrisiken von Remote-Tools.

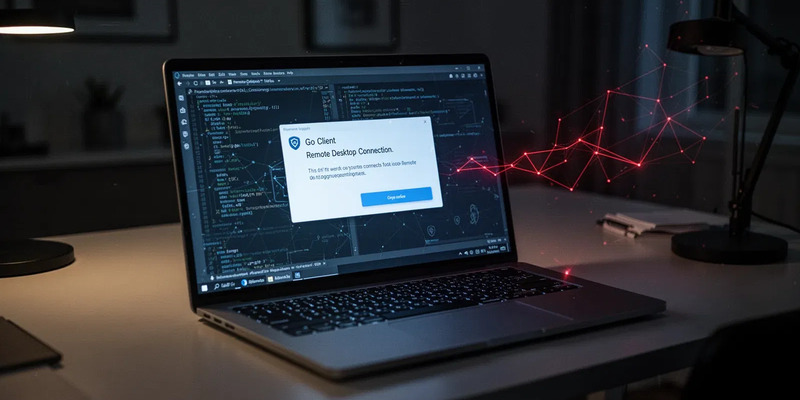

Die Angreifer nutzen keine Software-Schwachstelle, sondern setzen auf soziales Engineering. Ein groß angelegtes Botnetz generiert massenhaft Anfragen von einem „Go Client“. Erhält ein unachtsamer Nutzer eine solche Pop-up-Meldung und klickt auf „Annehmen“, ist sein Rechner sofort kompromittiert. Die Angreifer können dann Schadsoftware installieren und die Kontrolle übernehmen.

Die Taktik der Masse: Warum simple Pop-ups so effektiv sind

Das Erfolgsrezept der Kampagne ist ihre schiere Masse. Durch die automatisierten, unablässigen Anfragen steigt die Wahrscheinlichkeit, dass ein Nutzer aus Versehen oder aus Überdruss zustimmt. Sicherheitsexperten sehen hier einen klaren Trend: Angreifer umgehen zunehmend technische Hürden, indem sie das schwächste Glied in der Sicherheitskette angreifen – den Menschen.

„Die Methode ist simpel, aber tückisch effektiv“, so ein Analyst. „Sie zielt auf Ermüdung und Unachtsamkeit ab.“ Nach der erfolgreichen Infiltration nutzen die Cyberkriminellen den Zugang, um weitere Schadpayloads zu deployen oder sich dauerhaft im System einzunisten.

Remote-Tools: Ein zweischneidiges Schwert für Angreifer und Nutzer

Der Fall ist kein Einzelfall. Tools wie RustDesk sind bei Cyberkriminellen aus zwei Gründen beliebt: als Angriffsvektor und als Werkzeug nach einem erfolgreichen Einbruch. Bereits in der Vergangenheit nutzten Ransomware-Gruppen wie Akira RustDesk, um nach einer Erstinfektion dauerhaften Fernzugriff auf Opfersysteme zu behalten.

Zudem sind die öffentlichen Server, die viele Nutzer standardmäßig verwenden, ein attraktives Ziel. Sie stellen einen zentralen Angriffspunkt dar. In der Vergangenheit führten DDoS-Angriffe auf diese Infrastruktur bereits zu Ausfällen. Die aktuelle Botnet-Kampagne zeigt nun eine neue Dimension der Bedrohung, die direkt den Endnutzer adressiert.

Die Verteidigung: Wachsamkeit und technische Abschottung

Gegen diese Art von Angriff helfen vor allem zwei Maßnahmen: wachsame Nutzer und eine selbst gehostete Infrastruktur.

Die wichtigste Verteidigungslinie ist das Misstrauen gegenüber unerwarteten Anfragen. Nutzer sollten jede Verbindungsanfrage, die sie nicht selbst initiiert haben, konsequent ablehnen. Für Unternehmen und versierte Anwender empfiehlt sich der Umstieg auf einen eigenen, selbst gehosteten RustDesk-Server. Dies isoliert die Verbindungen von den öffentlichen Servern und ermöglicht strengere Zugangskontrollen, etwa über IP-Whitelisting.

„Selbst-Hosting ist der beste Weg, sich von breit angelegten Angriffen auf öffentliche Relays abzuschirmen“, erklärt ein Sicherheitsexperte. „Es erhöht den Aufwand für die Einrichtung, aber senkt das Risiko erheblich.“

Die Zukunft: Mehr Social Engineering, mehr Verantwortung

Der „Go Client“-Angriff unterstreicht, dass die Bequemlichkeit von Fernwartungstools mit Sicherheitsverantwortung einhergeht. Die Bedrohung entwickelt sich von rein technischen Exploits hin zu psychologisch cleveren Massenkampagnen. Die Folge: Die Schulung von Nutzern und bewährte Sicherheitspraktiken werden immer wichtiger.

Die Branche muss sich auf weiterhin missbräuchlich genutzte Legitim-Tools einstellen. Die Aufgabe liegt künftig sowohl bei den Entwicklern, verdächtige Verbindungsmuster besser zu erkennen, als auch bei den Nutzern, eine „Zero-Trust“-Haltung zu verinnerlichen. Für RustDesk-Nutzer lautet die Botschaft: Stets wachsam bleiben und die Sicherheitsvorteile einer eigenen Server-Infrastruktur ernsthaft in Betracht ziehen.

Passend zum Thema: Social‑Engineering‑Kampagnen wie die aktuelle RustDesk‑Attacke treffen oft unvorbereitete Nutzer und überfordern Standard-Schutzmechanismen. Ein kostenloses E‑Book „Cyber Security Awareness Trends“ erklärt praxisnah, wie Unternehmen und Privatanwender Social‑Engineering erkennen, Mitarbeiter effizient schulen und technische Quick‑Wins umsetzen – ohne hohe Investitionen. Enthalten sind Checklisten, Sofortmaßnahmen und verständliche Trainingsideen, mit denen Sie Ihre Abwehr schnell stärken können. Jetzt kostenlosen Cyber‑Security‑Guide sichern

PS: Sie wollen sich gegen Social‑Engineering‑Massenkampagnen wappnen – ohne große Budgets? Das kostenlose E‑Book „Cyber Security Awareness Trends“ zeigt eine klare 4‑Schritte‑Strategie: Bedrohungen identifizieren, Mitarbeiter schulen, technische Quick‑Wins umsetzen und Prozesse härten. Mit praxisnahen Tipps und sofort umsetzbaren Maßnahmen können IT‑Verantwortliche die Angriffsfläche deutlich reduzieren. Jetzt kostenloses Cyber‑Security‑E‑Book herunterladen