Russische Hacker kapern EU-Gipfel für Cloud-Spionage

06.12.2025 - 03:02:12Russische Cyberspione missbrauchen hochkarätige Diplomaten-Treffen als Köder für raffinierten Datendiebstahl.

Eine neue Dimension der Cyberkriegsführung erschüttert Europas diplomatische Elite: Hacker mit mutmaßlichen Verbindungen zum russischen Staat täuschen Sicherheitskonferenzen vor, um Microsoft- und Google-Zugänge europäischer Regierungsvertreter zu kapern. Die gestern von der US-Sicherheitsfirma Volexity aufgedeckte Kampagne zeigt eine beunruhigende Professionalisierung digitaler Spionage – mit direktem Bezug zu Deutschland und der EU.

Die unter dem Codenamen UTA0355 geführte Hackergruppe hat es auf das Herzstück europäischer Außenpolitik abgesehen: Beamte, Think-Tank-Experten und Sicherheitsberater, die an NATO-Strategien und EU-Russland-Beziehungen arbeiten. Statt plumper Phishing-Mails setzen die Angreifer auf wochenlange Vertrauensbildung und täuschend echte Konferenz-Webseiten.

Von WhatsApp zur Cyberfalle: So läuft der Angriff

Was macht diese Kampagne so gefährlich? Die Angreifer nehmen sich Zeit. Monatelang bauen sie Kontakt zu ihren Zielpersonen auf – bevorzugt über verschlüsselte Messenger wie WhatsApp oder Signal. Sie geben sich als Konferenzorganisatoren oder Kollegen aus, die über bevorstehende Events plaudern.

Passend zum Thema gezielter Spionage über Konferenz-Webseiten: Viele Attacken beginnen mit scheinbar harmlosen Nachrichten, enden aber in massiven Datenverlusten. Das kostenlose Anti-Phishing-Paket erklärt in einer klaren 4‑Schritte-Anleitung, wie IT-Teams Phishing-Ketten, CEO-Fraud und OAuth‑Missbrauch frühzeitig erkennen, verbundene OAuth‑Apps prüfen und Zugriffs‑Tokens widerrufen. Praktische Checklisten und Verhaltensregeln für Mitarbeitende helfen, Vertrauenstäuschungen zu durchschauen. Ideal für Behörden, NGOs und Think‑Tanks, die sensible Informationen schützen müssen. Anti-Phishing-Paket jetzt herunterladen

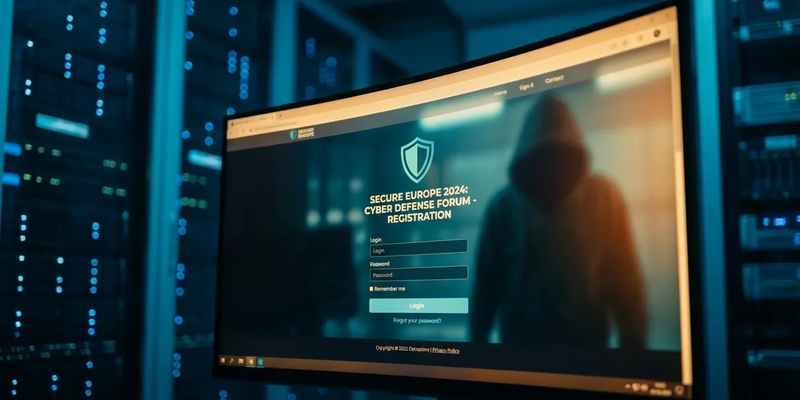

Die jüngsten Operationen zielten auf zwei konkrete Veranstaltungen: Die Belgrader Sicherheitskonferenz Mitte November 2025 und den Brüsseler Indo-Pazifik-Dialog Anfang Dezember. Für beide schufen die Hacker perfekte Kopien der offiziellen Anmeldeportale – komplett mit korrektem Branding, Layout und professioneller Domain-Struktur.

„Die Gruppe verschickt zunächst keine offensichtlich gefährlichen Links”, betonen die Volexity-Analysten. „Sie baut Vertrauen auf und leitet die Opfer dann in einen ‚Registrierungsprozess’, der wie eine ganz normale Firmen-Anmeldung aussieht.”

Erst wenn das Vertrauen gefestigt ist, folgt der eigentliche Schlag.

Der technische Trick: OAuth statt Passwort-Diebstahl

Hier wird es technisch – und brisant. Denn die Hacker stehlen keine Passwörter. Sie missbrauchen eine legitime Funktion von Microsoft und Google: Den OAuth-Device-Code-Flow.

Was passiert konkret? Die gefälschte Anmeldeseite fordert das Opfer auf, sich mit seiner “Firmen-E-Mail zu verifizieren”. Dabei wird ein echter Authentifizierungsprozess bei Microsoft oder Google gestartet. Das System generiert einen Gerätecode, den der Nutzer auf der echten Microsoft-Login-Seite eingeben soll.

Klingt seriös? Genau das ist das Problem. Durch diese Aktion autorisiert der Nutzer unwissentlich das Gerät der Hacker für den Zugriff auf sein Cloud-Konto. Das Ergebnis: Die Angreifer erhalten einen permanenten Zugriffstoken – quasi einen digitalen Generalschlüssel.

Die technischen Details sind alarmierend:

- Umgehung der Zwei-Faktor-Authentifizierung: Der Token bleibt gültig, selbst wenn die Multi-Faktor-Authentifizierung aktiviert ist

- Persistenter Zugriff: Auch ein Passwortwechsel hilft nicht – solange der Token nicht explizit widerrufen wird

- Unsichtbare Spur: Die Hacker nutzen Microsofts und Googles eigene Infrastruktur, was Erkennung extrem erschwert

„Das ist stille, methodische Infiltration”, erklärt ein Sicherheitsexperte. „Für Netzwerk-Verteidiger ist es nahezu unmöglich, zwischen einem Diplomaten, der legitim seine E-Mails abruft, und einem Hacker mit gestohlenem Token zu unterscheiden.”

Zielscheibe Europa: Wer im Fadenkreuz steht

Die Auswahl der Opfer ist kein Zufall. Die Kampagne konzentriert sich gezielt auf Personen mit Zugang zu sensiblen außenpolitischen Informationen:

- Regierungsvertreter: Diplomaten und Mitarbeiter europäischer Außen- und Verteidigungsministerien

- Think Tanks: Forscher, die sich mit NATO-Strategien, EU-Russland-Beziehungen und Indo-Pazifik-Politik beschäftigen

- NGOs: Nichtregierungsorganisationen im Sicherheits- und Menschenrechtssektor

Besonders brisant: Die Fälschung des Brüsseler Indo-Pazifik-Dialogs deutet auf Moskaus Interesse hin, Europas Annäherung an asiatische Partner zu überwachen. Für Deutschland, das seine Indo-Pazifik-Strategie ausgebaut hat und enger mit Japan und Australien kooperiert, ist das ein direktes Sicherheitsrisiko.

Evolution der Bedrohung: Von Malware zu Cloud-Spionage

Diese Entwicklung markiert einen Paradigmenwechsel. Bereits im April 2025 waren russische Hackergruppen aufgefallen – damals mit gefälschten „Weinverkostungs-Einladungen” an Diplomaten, die Schadsoftware verbreiteten.

Der Schwenk zur OAuth-Manipulation zeigt: Die Angreifer passen sich an. Statt Dateien zu installieren, die Antivirenprogramme erkennen könnten, missbrauchen sie jene Funktionen, die Cloud-Computing bequem machen sollen. Eine „Living-off-the-Land”-Taktik, die im normalen Datenverkehr untergeht.

Der Zeitpunkt ist strategisch gewählt. Mit dem anhaltenden Ukraine-Krieg und den Spannungen zwischen Russland und der EU ist der Bedarf an hochrangigen politischen Informationen enorm. Der Zugriff auf vertrauliche Kommunikation europäischer Entscheidungsträger bietet direkten Einblick in Strategiedebatten.

Was kommt als Nächstes?

Volexitys Untersuchung förderte weitere verdächtige Domains zutage – darunter eine Fälschung der World Nuclear Exhibition in Paris. Die Infrastruktur für kommende Angriffe steht offenbar bereits.

Schutzmaßnahmen für Organisationen:

- Device-Code-Flow deaktivieren: Microsoft empfiehlt, diese Authentifizierungsmethode für Nutzer zu sperren, die sie nicht zwingend benötigen

- OAuth-Anwendungen prüfen: IT-Abteilungen sollten regelmäßig alle verbundenen Anwendungen überprüfen und unbekannte Zugriffe widerrufen

- Mitarbeiter schulen: Seriöse Konferenzveranstalter werden niemals verlangen, dass Teilnehmer Gerätecodes als Teil der Registrierung eingeben

Für 2026 erwarten Experten, dass die Verschmelzung von Social Engineering und Cloud-nativen Angriffstechniken zum Standard staatlich geförderter Spionage wird. Die Verteidigungsstrategie muss sich entsprechend wandeln: weg vom reinen Perimeterschutz, hin zum Schutz digitaler Identitäten.

Bleibt die Frage: Wie viele europäische Entscheidungsträger haben bereits auf die falschen Einladungen geklickt?

Übrigens: Wenn Angreifer legitime Microsoft‑ oder Google‑Prozesse missbrauchen, reicht ein Passwortwechsel oft nicht aus. Dieses kostenlose Paket zeigt die konkreten Schritte, wie Sie OAuth‑Device‑Flows sperren, verdächtige Zugriffe erkennen und bestehende Berechtigungen systematisch widerrufen. Zusätzlich erhalten Sie Vorlagen für interne Warnungen und eine Checkliste zur schnellen Incident-Reaktion. Eignet sich für Sicherheitsbeauftragte, IT‑Admins und Führungskräfte, die vertrauliche Kommunikation schützen wollen. Jetzt Anti-Phishing-Paket sichern