RedKitten: Iranische Cyber-Spione nutzen KI und gefälschte Leichenberichte

03.02.2026 - 22:15:12Eine neue Cyber-Spionagekampagne zielt mit perfiden Methoden auf Menschenrechtsorganisationen und Aktivisten. Die Angreifer nutzen offenbar KI, um ihre Schadsoftware zu entwickeln.

Die als ‚RedKitten‘ identifizierte Operation wurde im Januar 2026 aufgedeckt und richtet sich gezielt gegen Gruppen, die Menschenrechtsverletzungen im Iran dokumentieren. Besonders brisant: Die Täter nutzten wahrscheinlich generative KI-Modelle, um ihren schädlichen Code zu erstellen. Dies markiert eine neue Eskalationsstufe staatlich geförderter Cyber-Angriffe.

Gefälschte Autopsieberichte als emotionale Falle

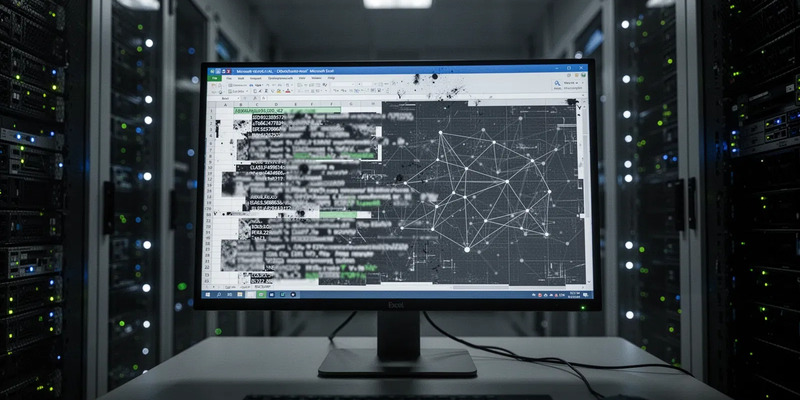

Das Angriffsmuster ist grausam effektiv. Die Hacker verteilen passwortgeschützte Archive mit Namen wie „Tehraner Gerichtsmedizinische Akten“. Innen enthalten sie gefälschte Excel-Dateien mit angeblichen Listen von bis zu 200 getöteten Protestierenden aus dem Zeitraum Dezember 2025 bis Januar 2026.

Gerade ausgefeilte Phishing-Angriffe nutzen emotionale Lockmittel und infizierte Excel‑Makros – NGOs, Aktivisten und Menschenrechtsgruppen sind besonders gefährdet. Das kostenlose Anti‑Phishing‑Paket zeigt in vier klaren Schritten, wie Sie manipulierte Dokumente erkennen, Makros sicher handhaben und unmittelbare Schutzmaßnahmen umsetzen. Mit Checklisten für technische Kontrollen und Praxistipps für Schulungen schützt es auch kleine Teams effektiv vor SloppyMIO‑ähnlichen Implantaten. Anti-Phishing-Paket jetzt herunterladen

Die Tabellenblätter sind mit erfundenen, aber erschütternden Details gefüllt: Persönliche Daten der Opfer, grafische Autopsieberichte, toxikologische Ergebnisse und sogar Namen mutmaßlich beteiligter Sicherheitskräfte wie der Islamischen Revolutionsgarde (IRGC). Ein letzter Reiter fordert den Nutzer auf, Makros zu aktivieren – der entscheidende Schritt zur Infektion.

„Diese Taktik stellt eine grausame Weiterentwicklung von Social Engineering dar“, analysieren Forscher des französischen Cybersecurity-Unternehmens HarfangLab, das die Kampagne zuerst analysierte. „Hier werden Desinformation und Trauer instrumentalisiert, um hochsensible Ziele zu kompromittieren.“

SloppyMIO: Ein vielseitiges Spionage-Werkzeug

Sobald Makros aktiviert sind, wird ein schädliches VBA-Skript ausgeführt. Es dient als Dropper für einen in C## geschriebenen Implantat namens ‚SloppyMIO‘. Diese Malware ist ein mächtiges Überwachungswerkzeug. Sie kann Dateien sammeln und abfließen lassen, beliebige Befehle der Angreifer ausführen und zusätzliche Module für langfristigen Zugriff nachladen.

Die Infrastruktur der Angreifer ist ausgeklügelt und nutzt legale Dienste, um Spuren zu verwischen. SloppyMIO verwendet GitHub als „Dead Drop“, um Anweisungen zu finden. Payloads und Konfigurationsdateien lädt es von Google Drive, teils versteckt in Bildern mittels Steganographie. Die eigentliche Kommunikation mit den Command-and-Control-Servern (C2) läuft über die Telegram Bot API.

Der KI-Fingerabdruck im Schadcode

Was Cybersecurity-Experten besonders alarmiert, sind die deutlichen Hinweise auf KI-Unterstützung bei der Entwicklung der Tools. Die Struktur des VBA-Codes, die Wahl der Variablennamen und das Vorhandensein uneditierter, KI-generierter Kommentare in den Skripten werden als klare Fingerabdrücke gewertet.

„Dies legt nahe, dass die Bedrohungsakteure KI nutzen, um schnell neue Malware-Varianten zu entwickeln und einzusetzen“, so ein Analyst. Das könnte die Einstiegshürde für die Erstellung komplexer Cyberwaffen senken und zu einer raschen Weiterentwicklung von Bedrohungen führen.

Die genaue Zuordnung der Kampagne ist schwierig, doch die Evidenz deutet auf Verbindungen zu bekannten, mit dem Iran in Verbindung stehenden APT-Gruppen wie IMPERIAL KITTEN (TA456) und COBALT MIRAGE hin.

Schutzmaßnahmen für gefährdete Organisationen

Die RedKitten-Kampagne unterstreicht die dringende Notwendigkeit erhöhter Wachsamkeit, besonders für NGOs und Aktivisten. Experten empfehlen umfassende Schulungen, um ausgeklügelte Phishing-Methoden zu erkennen – insbesondere solche, die Emotionen ausnutzen.

Technisch sollten Makros in Dokumenten aus nicht vertrauenswürdigen Quellen standardmäßig deaktiviert werden. Der Netzwerkverkehr auf ungewöhnliche Verbindungen zu Diensten wie Telegram oder GitHub sollte überwacht werden. Moderne Endpoint Protection-Lösungen können Malware wie SloppyMIO erkennen und blockieren.

Die Verschmelzung von KI, Desinformation und Cyber-Kriegführung wird den digitalen Verteidigern auch in Zukunft alles abverlangen.

PS: Viele Organisationen unterschätzen, wie schnell manipulierte Dateien Netzwerke kompromittieren. Das Anti‑Phishing‑Paket enthält praxisnahe Vorlagen, branchenspezifische Erkennungsregeln und eine Schritt‑für‑Schritt‑Checkliste zur sofortigen Implementierung – ideal für NGOs ohne große IT‑Abteilung. Ergänzt durch Hinweise zu Social‑Engineering‑Mustern und technischen Gegenmaßnahmen hilft der kostenlose Download, Mitarbeiter zu sensibilisieren, Angriffsversuche zu erkennen und Infektionen früh zu stoppen. Jetzt Anti-Phishing-Checkliste sichern