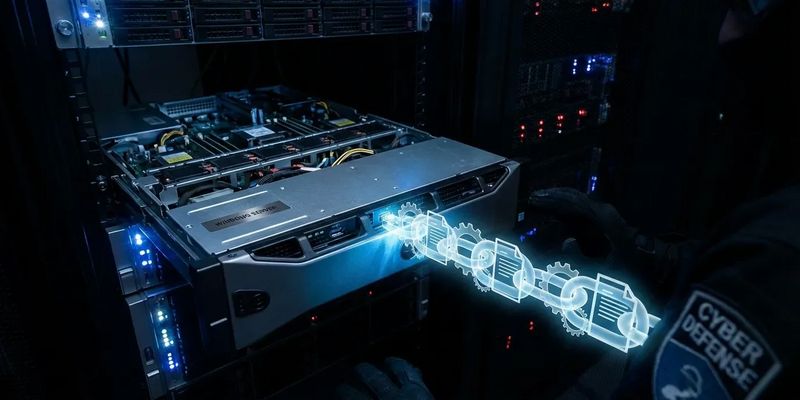

Ransomware-Gruppe „The Gentlemen“ nutzt Windows-Administration für Angriffe

28.12.2025 - 18:21:13 | boerse-global.deEine hochgefährliche Ransomware-Gruppe missbraucht die interne Verwaltungssoftware von Unternehmen für flächendeckende Angriffe. Die als „The Gentlemen“ bekannten Cyberkriminellen haben ihre Aktivitäten über die Feiertage deutlich verstärkt und neue Opfer in Brasilien und Kanada gemeldet. Ihr Markenzeichen: Sie nutzen legitime Windows-Funktionen, um Sicherheitssysteme zu umgehen.

Das entscheidende Merkmal der aktuellen Kampagne ist der Missbrauch von Windows Group Policy Objects (GPOs). Diese Funktion ist eigentlich für Administratoren gedacht, um Einstellungen im gesamten Firmennetzwerk zu steuern. Die Angreifer kompromittieren zunächst einen Domain-Controller und nutzen dann die Verwaltungskonsole, um schädliche Skripte gleichzeitig auf alle angeschlossenen Rechner zu verteilen.

Diese „Living-off-the-Land“-Taktik tarnt die bösartige Aktivität als normale Administrationsarbeit. Sobald die manipulierte Gruppenrichtlinie aktiv ist, wird die Ransomware über die Netzwerkfreigabe NETLOGON ausgeliefert und im gesamten Unternehmen ausgeführt. So erreichen die Kriminellen eine nahezu vollständige Verschlüsselung der Systeme in kürzester Zeit – deutlich schneller als mit herkömmlichen Methoden.

Zusätzlich setzt die Gruppe auf die „Bring Your Own Vulnerable Driver“ (BYOVD)-Technik. Dabei nutzen sie einen legitimen, aber anfälligen Treiber, um Kernel-Rechte zu erlangen und Endpoint-Sicherheitssoftware (EDR) still zu deaktivieren, bevor die Verschlüsselung beginnt.

Viele Ransomware-Angriffe starten nicht mit exotischen Exploits, sondern mit Missbrauch von Verwaltungswegen wie GPOs oder anfälligen Treibern. Ein kostenloses E‑Book für Führungskräfte und IT-Verantwortliche zeigt praxisnahe Schutzmaßnahmen gegen genau diese Szenarien: Active‑Directory-Monitoring, Least‑Privilege‑Modelle, robuste Backup‑Strategien und Incident‑Response‑Checks. Ideal für Unternehmen, die ihre Abwehr ohne teure Großprojekte stärken wollen. Jetzt E‑Book “Cyber Security Awareness” kostenlos herunterladen

Feiertags-Offensive trifft kritische Branchen

Seit dem 25. Dezember melden Sicherheitsforscher eine deutliche Zunahme erfolgreicher Angriffe, vor allem auf das Gesundheitswesen, die Industrie und den Technologiesektor. In Brasilien wurden bereits ein großer Marktforschungsanbieter, eine Privatklinik in São Paulo und ein Sicherheitsunternehmen als Opfer identifiziert.

Die Gruppe praktiziert Doppel-Erpressung: Zuerst werden sensible Daten gestohlen, dann werden die Systeme verschlüsselt. Die gestohlenen Informationen dienen als zusätzliches Druckmittel – sie drohen mit der Veröffentlichung auf einer Darknet-Seite, falls das Lösegeld nicht gezahlt wird. Der Zeitpunkt der Angriffe ist taktisch klug gewählt: Während der Feiertage sind IT-Abteilungen oft nur schwach besetzt.

Anders als viele moderne Ransomware-Netzwerke, die als Franchise-Systeme (Ransomware-as-a-Service) funktionieren, scheint „The Gentlemen“ ein kleines, geschlossenes Team zu sein. Diese Struktur ermöglicht höhere operative Sicherheit und konsistentere Angriffe.

Technische Raffinesse erschwert Analyse

Die Schadsoftware ist in Go (Golang) geschrieben, einer Programmiersprache, die bei Cyberkriminellen wegen ihrer plattformübergreifenden Fähigkeiten und der schweren Analysierbarkeit immer beliebter wird. Ein auffälliges Merkmal: Die Ransomware benötigt ein Passwort für die Ausführung. Wird es nicht korrekt eingegeben, beendet sich das Programm sofort. Diese Maßnahme erschwert Sicherheitsforschern die Untersuchung in automatisierten Sandboxen.

Für die Verschlüsselung nutzt die Malware ein hybrides Schema mit X25519 für den Schlüsselaustausch und XChaCha20 für die Dateiverschlüsselung. Sie zielt auf geschäftskritische Dateitypen ab und löscht systematisch Shadow Copies sowie Backup-Kataloge, um die Wiederherstellung zu verhindern.

Nach dem initialen Einbruch – oft über kompromittierte VPN-Zugänge oder unsichere, internetfähige Dienste – setzen die Angreifer legale Fernwartungstools wie AnyDesk ein. So behalten sie dauerhaften Zugriff, selbst wenn das ursprüngliche Einfallstor geschlossen wird.

Was bedeutet das für die Verteidigung?

Der Erfolg von „The Gentlemen“ offenbart eine kritische Schwachstelle im internen Vertrauensmodell von Unternehmen. Indem sie die Group Policy weaponisieren, wenden die Angreifer die eigene Verwaltungsinfrastruktur gegen das Opfer. Experten betonen: Der Schutz dagegen erfordert mehr als nur Endpoint-Security. Nötig ist eine strenge Überwachung von Änderungen im Active Directory und strikte Kontrollen für GPO-Modifikationen.

Die Gruppe konzentriert sich auf „Big Game Hunting“ – also auf mittlere bis große Unternehmen in Schlüsselbranchen. Das signalisiert einen Trend weg von Massenangriffen hin zu qualitativ hochwertigen, zielgerichteten Operationen. Ihr professionelles Auftreten, inklusive einer „Kundensupport“-Schnittstelle für Verhandlungen, soll die Erpressung als Geschäftstransaktion erscheinen lassen – eine psychologische Taktik, um die Zahlungsbereitschaft zu erhöhen.

Ausblick auf 2026

Die Cyber-Sicherheitsbranche rechnet damit, dass „The Gentlemen“ ihr Arsenal weiter verfeinern werden. Die erfolgreichen Angriffe in Nord- und Südamerika dürften die finanziellen Ressourcen für weitere Entwicklung liefern. Experten warnen, dass die Gruppe 2026 ihr Zielspektrum wahrscheinlich auf Linux- und VMware ESXi-Umgebungen ausweiten wird. Damit würden sie die Virtualisierungs-Infrastruktur angreifen, auf der moderne Unternehmen aufbauen.

Die Empfehlung für Organisationen lautet: „Least Privilege“-Modelle für Domain-Administratoren strikt umsetzen, unerwartete GPO-Änderungen überwachen und Backup-Systeme unveränderlich (immutable) und vom Hauptnetzwerk getrennt halten. Nur so überleben sie einen domain-weiten Kompromittierungsversuch.

PS: Die jüngste Offensive zeigt, wie schnell Angreifer Verwaltungswege weaponisieren können. Wer jetzt reagiert, reduziert das Risiko einer vollständigen Betriebsstörung. Dieses kostenlose Leitfaden‑E‑Book fasst aktuelle Bedrohungen zusammen und liefert sofort umsetzbare Schritte für Incident‑Response, AD‑Change‑Monitoring und Backup‑Härtung — empfohlen für IT‑Leiter und Geschäftsführung. Jetzt kostenlosen Cyber‑Security‑Leitfaden anfordern

Hol dir den Wissensvorsprung der Aktien-Profis.

Seit 2005 liefert der Börsenbrief trading-notes verlässliche Aktien-Empfehlungen - Dreimal die Woche, direkt ins Postfach. 100% kostenlos. 100% Expertenwissen. Trage einfach deine E-Mail Adresse ein und verpasse ab heute keine Top-Chance mehr. Jetzt kostenlos anmelden

Jetzt abonnieren.