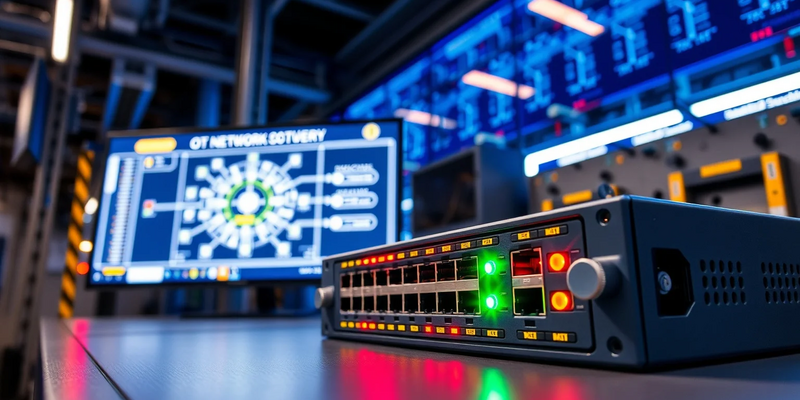

OT-Netzsegmentierung: Die neue Frontlinie der Industriesicherheit

16.01.2026 - 22:31:12 | boerse-global.deInternationale Behörden warnen vor gezielten Cyberangriffen auf Industrieanlagen und fordern strikte Netzwerktrennung als zentrale Verteidigungsstrategie.

In einer gemeinsamen Initiative haben Cybersicherheitsbehörden aus den USA, Deutschland, Großbritannien und weiteren Staaten heute neue Richtlinien zum Schutz von Industrienetzen veröffentlicht. Der Kern der Empfehlung: konsequente Netzsegmentierung. Hintergrund ist eine Verdopplung der gemeldeten Schwachstellen in industriellen Steuerungssystemen (ICS) im Jahr 2025. Angreifer zielen gezielt auf ungeschützte Schnittstellen zwischen Büronetzwerken (IT) und Produktionsanlagen (OT).

Angriffe auf kritische Infrastruktur nehmen dramatisch zu

Die Bedrohungslage ist konkret. Besonders betroffen sind die Fertigungsindustrie und der Gesundheitssektor, die 2025 am häufigsten Opfer von Ransomware wurden. Experten warnen, dass kritische Infrastrukturen wie Energie-, Wasser- und Lebensmittelversorgung 2026 im Fokus stehen werden. Viele industrielle Steuersysteme wurden für Zuverlässigkeit, nicht für Cybersicherheit gebaut. Oft fehlen moderne Schutzmechanismen wie Authentifizierung. Einmal ins Büronetzwerk eingedrungen, können Angreifer so leicht in die Produktionsumgebung vordringen und physische Schäden anrichten.

Segmentierung als Schutzschild gegen laterale Bewegung

OT-Netzsegmentierung teilt das Netzwerk in isolierte Zonen. Sie wirkt wie eine Brandschutzmauer: Wird ein Bereich kompromittiert, bleibt der Schaden lokal begrenzt. Die neue internationale Leitlinie empfiehlt diese Praxis ausdrücklich, um unnötige Kommunikation zu unterbinden und die Angriffsfläche zu verkleinern. Eine zentrale Rolle spielt oft eine Demilitarisierte Zone (DMZ). Sie regelt den kontrollierten Datenverkehr zwischen IT und OT, ohne die sensiblen Steuerungssysteme direkt dem Internet auszusetzen. Für veraltete Systeme, die nicht gepatcht werden können, ist Segmentierung oft der einzige wirksame Schutz.

Passend zum Thema Netzsegmentierung — viele Industrieunternehmen unterschätzen, wie schnell Angreifer aus dem Büronetz in OT‑Systeme vordringen. Der kostenlose E‑Book‑Report „Cyber Security Awareness Trends“ erklärt praxisnah, welche Schutzmaßnahmen (Segmentierung, DMZ, Zero Trust, Mikrosegmentierung) wirklich schützen, wie Sie NIS2‑Anforderungen adressieren und welche Prioritäten IT und OT setzen sollten. Mit konkreten Checklisten für Sofortmaßnahmen und Umsetzungsschritten in Bestandsumgebungen. Gratis‑Cyber‑Security‑Report für Industrieunternehmen sichern

NIS2 und Zero Trust treiben die Regulierung voran

Der Handlungsdruck wird auch von der Regulierung getrieben. Die EU-Richtlinie NIS2, die seit 2023 gilt, weitet die Cybersicherheitspflichten für „wesentliche“ und „wichtige“ Einrichtungen massiv aus. Das betrifft viele Unternehmen aus Fertigung, Energie und Verkehr. NIS2 macht die Geschäftsführung persönlich haftbar und fordert einen risikobasierten Sicherheitsansatz – wozu auch Netzsegmentierung zählt.

Dieser Trend passt zum branchenweiten Umstieg auf Zero Trust. Das Prinzip „Never trust, always verify“ beseitigt implizites Vertrauen im Netzwerk. Jeder Nutzer und jedes Gerät muss sich authentifizieren. Mikrosegmentierung ist eine Grundsäule dieses Konzepts. Sie schafft feingranulare Sicherheitszonen um kritische Assets und verhindert unerlaubte Querbewegungen.

Von der Pflichtübung zur operativen Widerstandsfähigkeit

Die Zukunft erfordert ein Umdenken. Die Verschmelzung von IT und OT ist unumkehrbar, die Kosten eines Ausfalls kritischer Infrastruktur sind zu hoch. Industrieunternehmen betrachten Cybersicherheit nicht länger als reine Compliance-Aufgabe, sondern als Kernstück der operativen Resilienz und Geschäftskontinuität.

Die Umsetzung einer effektiven Segmentierung ist komplex, besonders in Bestandsumgebungen. Sie erfordert enge Zusammenarbeit zwischen IT- und OT-Teams, die traditionell oft getrennt arbeiten. Doch moderne Zero-Trust-Frameworks bieten einen Weg. Wer Segmentierung strategisch angeht, erfüllt nicht nur gesetzliche Vorgaben wie NIS2. Er baut vor allem ein sichereres und widerstandsffähigeres Fundament für die Industrie der Zukunft.

PS: Wer kritische Infrastruktur betreibt, darf Sicherheit nicht dem Zufall überlassen. Dieser kompakte Leitfaden fasst aktuelle Bedrohungen, praxistaugliche Abwehrstrategien und Awareness‑Maßnahmen zusammen — ideal für Geschäftsführer, IT‑Leiter und OT‑Verantwortliche. Er zeigt, wie Sie mit überschaubarem Aufwand Netzwerkzonen abgrenzen, Zugriffskontrollen einführen und Mitarbeiter gezielt gegen Phishing schulen; plus sofort einsetzbare Vorlagen für die ersten Schritte. Jetzt kostenlosen Cyber‑Guide anfordern

Hol dir jetzt den Wissensvorsprung der Aktien-Profis.

Seit 2005 liefert der Börsenbrief trading-notes verlässliche Anlage-Empfehlungen – dreimal pro Woche, direkt ins Postfach. 100% kostenlos. 100% Expertenwissen. Trage einfach deine E-Mail Adresse ein und verpasse ab heute keine Top-Chance mehr. Jetzt kostenlos anmelden

Jetzt abonnieren.