Mycelial Mage: KI-gestützte Phishing-Kampagne bedroht Outlook-Nutzer

30.12.2025 - 21:30:12 | boerse-global.deEine neue, hochgradig ausgefeilte Phishing-Kampagne nutzt KI und legitime Plattformen wie Discord, um unentdeckt Daten zu stehlen. Die als „Mycelial Mage“ bekannte Bedrohung zeigt, wie Cyberkriminelle ihre Angriffe professionalisieren.

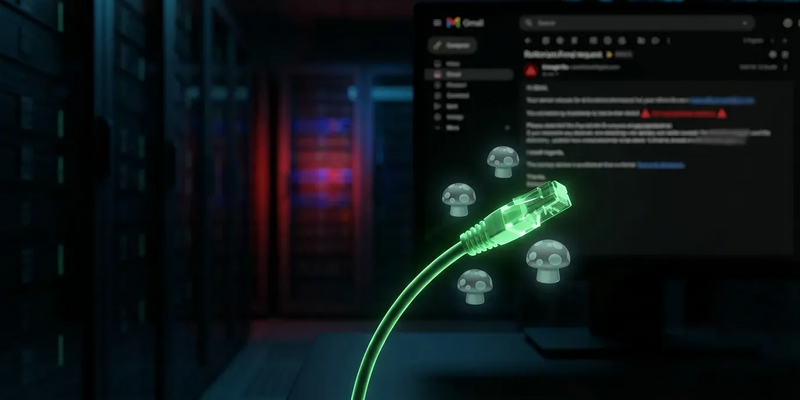

Sicherheitsforscher stießen auf die Kampagne durch eine ungewöhnliche Signatur im Schadcode: eine wiederkehrende Zeichenkette aus vier Pilz-Emojis, die die Abkürzung für Outlook umschließen (🍄🍄0UTL🍄🍄). Diese Markierung diente als eindeutiger Fingerabdruck. Sie ermöglichte es, die Verbreitung des Angriffskits über Dutzende infizierter Domains hinweg zu verfolgen.

Die ersten Spuren reichen bis März 2025 zurück. In den letzten Monaten hat die Intensität jedoch deutlich zugenommen. Der Name „Mycelial Mage“ spielt auf das Pilz-Emoji und die Fähigkeit des Kits an, schnell neue Infrastruktur „auszusprießen“. Solche Signaturen sind ein zweischneidiges Schwert: Sie brandmarken die Arbeit der Angreifer, geben Verteidigern aber auch einen Ansatzpunkt, um die gesamte Operation zu kartieren.

KI als Katalysator für professionellen Schadcode

Besonders alarmierend ist die Code-Qualität. Sie deutet stark auf den Einsatz generativer KI-Tools hin. Statt des üblichen „Spaghetti-Codes“ von Amateuren zeigt Mycelial Mage saubere Einrückungen, standardisierte Variablennamen und grammatikalisch korrekte Kommentare auf Spanisch, die komplexe Logik erklären.

Viele Unternehmen unterschätzen, wie souverän moderne Phishing‑Kits heute agieren – vor allem wenn KI‑gestützte Köder und legitime Dienste wie Discord zur Datenabfuhr genutzt werden. Ein praxisorientierter Gratis‑Leitfaden erklärt in 4 Schritten, wie Sie Phishing‑Angriffe erkennen, IoCs (z. B. ungewöhnliche Ausgehverbindungen oder Emoji‑Signaturen) überwachen, Mitarbeiter sensibilisieren und effektive Gegenmaßnahmen einführen. Mit Checklisten für Incident‑Response und branchenspezifischen Empfehlungen. Anti‑Phishing‑Paket jetzt herunterladen

Die schnelle Evolution des Kits – mindestens drei deutliche Entwicklungsstufen in kurzer Zeit – untermauert die KI-These. Die neuesten Versionen enthalten ausgeklügelte reguläre Ausdrücke und modulare Komponenten. Solche Merkmale erforderten früher erfahrene Entwicklerteams. KI-Assistenten senken nun die Einstiegshürde für Kriminelle und ermöglichen professionelle Malware mit weniger Aufwand.

Taktischer Wechsel: Discord wird zum Datenkanal

Die Angreifer haben ihre Strategie bei der Abführung gestohlener Daten verfeinert. Frühere Versionen nutzten Telegram-Bots zur Steuerung (C2). Diese hinterlassen oft forensische Spuren. Die neuesten Varianten setzen dagegen auf Discord-Webhooks.

Dieser Wechsel ist ein großer Schritt für die operative Sicherheit der Kriminellen. Discord-Webhooks funktionieren wie „Nur-Schreiben“-Kanäle. Einmal gesendete Daten können ohne Zugriff auf den empfangenden Server nicht mehr eingesehen werden. Für Sicherheitsteams wird es so nahezu unmöglich, die Zahl der Opfer abzuschätzen oder Betroffene zu benachrichtigen.

Zudem setzt das Kit aggressive Anti-Analyse-Techniken ein. „Debugger-Fallen“ frieren den Browser ein, wenn Nutzer die Entwicklertools öffnen. Skripte kapern Konsolenprotokolle, um Aktivitäten zu verbergen. Diese Features sollen Sicherheitsforscher frustrieren und automatisierte Scans behindern, um die Lebensdauer der Phishing-Seiten zu verlängern.

Branchenanalyse: Phishing wird zum standardisierten Service

Mycelial Mage unterstreicht den Trend zu „Phishing-as-a-Service“ (PhaaS). Die modulare Architektur – die Kernlogik ist von den Konfigurationsdaten getrennt – deutet darauf hin, dass das Kit verkauft oder vermietet wird. Die konsistente „Pilz“-Markierung über verschiedene Infrastrukturen hinweg spricht für einen zentralen Entwickler, der ein Netzwerk von Partnern mit Updates versorgt.

Die Nutzung legitimer Dienste wie Discord und Telegram erschwert die Abwehr. Da diese Plattformen im Geschäftsalltag weit verbreitet sind, ist eine pauschale Blockade ihrer Domains für Unternehmen selten eine Option. Diese „Living-off-the-Land“-Strategie ermöglicht es Angreifern, ihren bösartigen Datenverkehr mit legitimen Aktivitäten zu vermischen und so traditionelle Firewall-Regeln zu umgehen.

Der Fokus auf spanischsprachige Ziele zeigt zudem eine regionale Spezialisierung. Angreifer passen ihre Kampagnen zunehmend an spezifische Sprachgruppen an. KI hilft dabei, die Köder kulturell und grammatikalisch einwandfrei zu gestalten – und erhöht so die Erfolgschancen.

Ausblick für 2026: KI und Discord als neue Standards

Experten erwarten, dass die Mycelial-Mage-Kampagne weiter evolvieren wird. Die erfolgreiche Discord-basierte Datenabführung dürfte von anderen Phishing-Gruppen übernommen werden. Der hier beobachtete KI-gestützte Entwicklungszyklus wird wahrscheinlich zum neuen Standard. Künftige Malware wird noch polymorphischer sein und ihre Codestruktur automatisch ändern, um signaturbasierte Erkennung zu umgehen.

Unternehmen sollten ihre Threat-Intelligence-Feeds um die bekannten Indikatoren für Kompromittierung (IoCs) von Mycelial Mage erweitern. Dazu gehört die Überwachung des Webverkehrs auf die einzigartige Emoji-Signatur sowie die genaue Prüfung ausgehender Verbindungen zu Discord-Webhooks aus unerwarteten Quellen. Angesichts der rasanten Professionalisierung dieser Kits bleibt die Sensibilisierung der Nutzer – insbesondere für gefälschte Outlook-Login-Aufforderungen – eine entscheidende Verteidigungslinie.

PS: Gerade Sicherheitsverantwortliche und IT‑Leiter profitieren von einem kompakten Handlungsplan gegen moderne Phishing‑Techniken. Das kostenlose Anti‑Phishing‑Paket bietet eine 4‑Schritte‑Anleitung mit praktischen Detektionsregeln, Vorlagen zur Mitarbeiter‑Sensibilisierung und Maßnahmen zur schnellen Eindämmung von Vorfällen – zugeschnitten auf Unternehmensumgebungen. Ideal, um sofortige Prioritäten zu setzen und Erste‑Hilfe‑Maßnahmen zu implementieren. Jetzt Anti‑Phishing‑Guide sichern

Wenn du diese Nachrichten liest, haben die Profis längst gehandelt. Wie groß ist dein Informationsrü

An der Börse entscheidet das Timing über Rendite. Wer sich nur auf allgemeine News verlässt, kauft oft dann, wenn die größten Gewinne bereits gemacht sind. Sichere dir jetzt den entscheidenden Vorsprung: Der Börsenbrief 'trading-notes' liefert dir dreimal wöchentlich datengestützte Trading-Empfehlungen direkt ins Postfach. Agiere fundiert bereits vor der breiten Masse.

100% kostenlos. 100% Expertenwissen. Jetzt abonnieren.