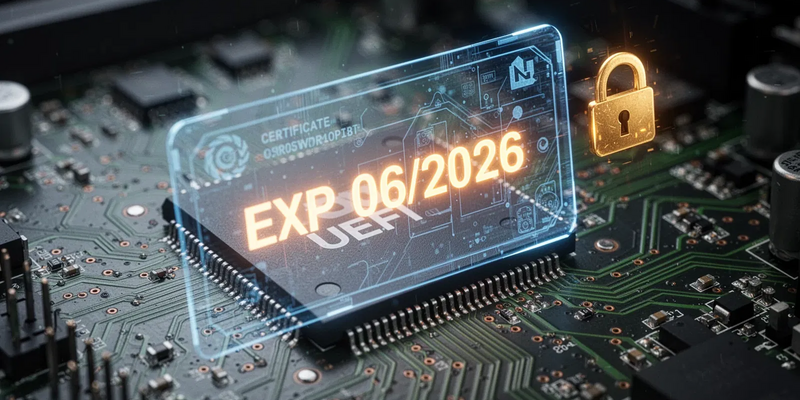

Microsoft warnt vor ablaufenden Secure-Boot-Zertifikaten

06.02.2026 - 05:55:12Millionen Windows-Geräte könnten ab Mitte 2026 nicht mehr starten, wenn IT-Abteilungen nicht handeln. Microsoft stellt nun neue Überwachungstools bereit.

Der Software-Riese intensiviert seine Bemühungen, IT-Administratoren durch eine drohende Sicherheitsfrist zu lotsen. Die kryptografischen Zertifikate, die den Secure-Boot-Prozess auf Millionen Windows-Geräten absichern, laufen ab Juni 2026 aus. Ungepatchte Systeme wären dann verwundbar und könnten im schlimmsten Fall nicht mehr hochfahren. Kürzlich hat Microsoft die Überwachung des Secure-Boot-Status in verwalteten Geräteflotten erleichtert – ein kritischer Schritt im komplexen Zertifikatsaustausch.

Was Secure Boot ist und warum es kollabieren könnte

Secure Boot ist eine fundamentale Sicherheitsfunktion in der UEFI-Firmware moderner PCs. Sie stellt sicher, dass beim Startvorgang nur vertrauenswürdige und signierte Software läuft. Dieser Prozess stützt sich auf einen Satz digitaler Zertifikate in der Firmware. Mehrere dieser grundlegenden Microsoft-Zertifikate, die um 2011 erstmals ausgestellt wurden, laufen nun schrittweise ab.

Ohne aktualisierte Zertifikate können Windows-Geräte legitime Boot-Komponenten nicht mehr validieren. Die Folgen? Sie erhalten möglicherweise keine zukünftigen Sicherheitsupdates mehr oder starten gar nicht mehr. Ein Albtraum für jede IT-Abteilung.

Die Mammutaufgabe: Zertifikate für eine ganze Geräte-Generation tauschen

Das Kernproblem ist die Aktualisierung der Secure-Boot-Datenbank (DB) und des Key Exchange Key (KEK) auf einer riesigen und heterogenen Hardware-Landschaft. Microsoft koordiniert mit Geräteherstellern (OEMs) den phasenweisen Rollout neuer Zertifikate. Die erste Phase, das Hinzufügen des „Microsoft Windows UEFI CA 2023“-Zertifikats, begann bereits mit optionalen Updates im Februar 2024.

Doch der Weg ist steinig. Der Erfolg der Updates hängt maßgeblich von der UEFI-Firmware des jeweiligen Geräts ab, was zu Inkonsistenzen führt. Besonders in virtualisierten Umgebungen, etwa bei VMware, sind Fehler dokumentiert: Virtuelle Maschinen installieren die neuen Zertifikate manchmal nicht, oft wegen eines abgelaufenen Key Exchange Key oder eines ungültigen Platform Key. Diese Fehler erscheinen als Warnung (Event ID 1801) in der Windows-Ereignisanzeige.

Wenn ein Gerät wegen ablaufender Secure‑Boot‑Zertifikate nicht mehr startet, hilft ein bootfähiger USB‑Stick oft bei Reparatur oder Neuinstallation. Der kostenlose Report erklärt Schritt für Schritt, wie Sie einen Windows‑11‑Boot‑Stick erstellen, ihn zur Reparatur einsetzen und typische Fehler vermeiden – inklusive Hinweisen zu UEFI/BIOS‑Bootreihenfolge und Wiederherstellungsoptionen. Ideal für IT‑Administratoren und Privatanwender, die Systeme schnell wieder bootfähig machen müssen. Windows‑11‑Boot‑Stick: Anleitung jetzt herunterladen

Neue Tools für Admins – die Risiken des Nichtstuns

Angesichts der Herausforderungen für Unternehmen hat Microsoft sein Intune Admin Center nachgerüstet. Ein neues Reporting-Feature unter „Windows Autopatch“ zeigt Administratoren nun an, welche Geräte Secure Boot aktiviert haben, welche aktuell sind und – entscheidend – welche Zertifikatsupdates benötigen. Diese Transparenz ist überlebenswichtig.

Denn die Konsequenzen von Untätigkeit sind gravierend. Nicht aktualisierte Systeme sind anfällig für Bootkit-Malware, eine tückische Bedrohung, die noch vor dem Betriebssystem lädt und für Standard-Antivirensoftware unsichtbar ist. Zudem existiert eine bekannte Sicherheitslücke (CVE-2026-21265), die es Angreifern ermöglichen könnte, das Zertifikats-Problem zur Umgehung von Secure Boot zu nutzen. Wird die Firmware-Einstellung nachträglich zurückgesetzt, könnte das Gerät komplett ausfallen.

Analyse: Ein Wettlauf gegen die Zeit mit hohen Hürden

Dieser flächendeckende Zertifikatswechsel ist ein beispielloses Ereignis in der Windows-Geschichte. Die größte Hürde: Die Geräte-Firmware (BIOS/UEFI) muss auf eine Version aktualisiert sein, die die neuen Zertifikate unterstützt. Für viele Organisationen bedeutet das eine logistische Herkulesaufgabe – tausende Gerätemodelle identifizieren, Updates testen und firmenweit ausrollen.

Die Situation wird durch BitLocker zusätzlich verkompliziert. Secure-Boot-Updates können die Festplattenverschlüsselung in den Wiederherstellungsmodus zwingen, was manuelles Eingreifen erfordert. Experten raten zu detaillierten Rollout-Plänen, Tests in Labors und robusten Rückfall- und Wiederherstellungsstrategien. Ältere Hardware, die keine Firmware-Updates mehr erhält, muss bis Juni 2026 ersetzt werden.

Der Weg bis zur Deadline: Proaktiv handeln ist Pflicht

Die Uhr tickt. Microsoft wird die Zertifikatsupdates weiter über Windows Update phasenweise ausspielen und priorisiert Geräte mit hoher Erfolgswahrscheinlichkeit. Für verwaltete Unternehmensumgebungen ist jedoch eine proaktive Strategie unerlässlich.

Administratoren müssen Tools wie den neuen Intune-Report nutzen, um gefährdete Geräte zu identifizieren. Firmware-Updates von Herstellern wie Dell, HP oder Lenovo haben Priorität. Der Prozess erfordert eine Kombination aus Windows-Updates, Registry-Änderungen zur Update-Erzwingung und der Sicherstellung einer kompatiblen BIOS-Version. Für Privatanwender gilt: Windows und die Firmware des Herstellers stets aktuell halten.

Der erfolgreiche Übergang hängt vom kollektiven Einsatz der gesamten Hardware- und Software-Industrie ab. Scheitert er, ist das fundamentale Vertrauen in Secure Boot gebrochen – und das Windows-Ökosystem anfälliger für tiefgreifende Bedrohungen.

PS: Im Notfall zählt jede Minute – mit einem vorbereiteten Boot‑Stick lassen sich Systeme oft deutlich schneller retten, als wenn Sie erst vor Ort Diagnosen starten müssen. Der gratis Guide zeigt, welche Dateien und Tools Sie benötigen, wie Sie ein Secure‑Boot‑kompatibles Medium erstellen und welche Wiederherstellungsoptionen im Windows‑Setup helfen. Plus: Checkliste für schnelle Einsätze in Unternehmen. Jetzt Boot‑Stick‑Ratgeber sichern