Microsoft-Patch schließt kritische Windows-Sicherheitslücke

15.01.2026 - 12:30:12 | boerse-global.deSicherheitsteams weltweit patchen Windows-Systeme, nachdem Microsoft kritische Lücken im Netzwerk-Treiber geschlossen hat. Angreifer könnten sonst volle Systemkontrolle erlangen.

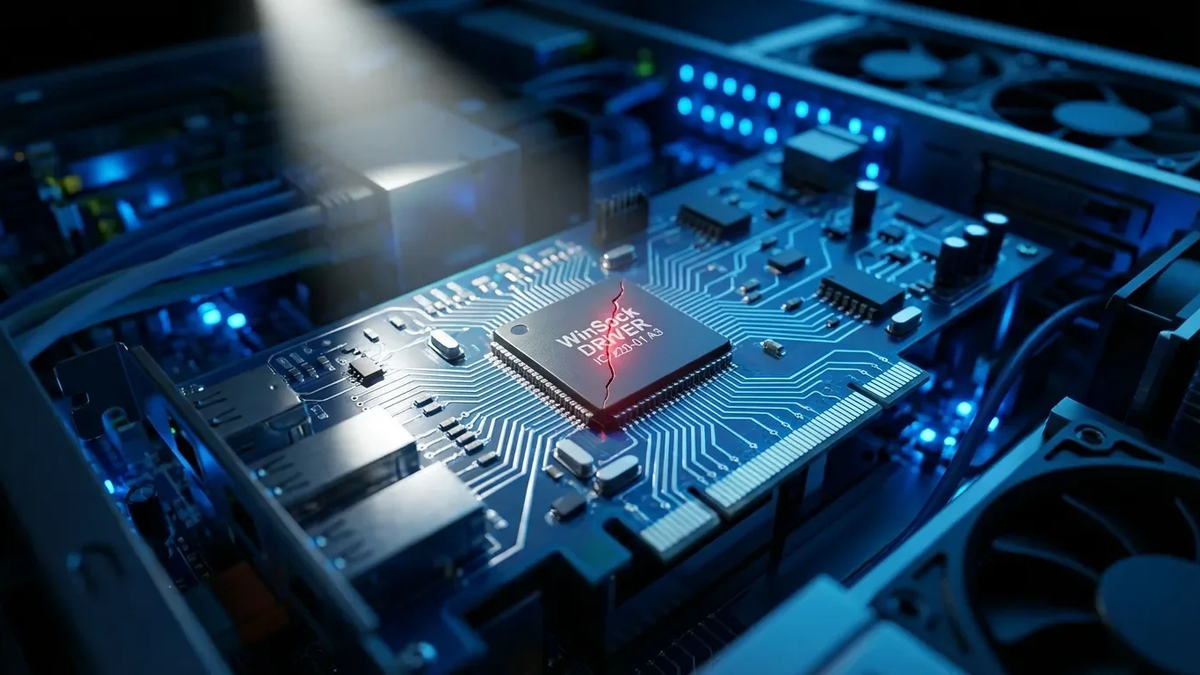

Microsoft hat am Dienstag, den 13. Januar, Sicherheitsupdates für 112 Schwachstellen veröffentlicht. Besonders brisant sind mehrere Privilegien-Eskalationen im Windows Ancillary Function Driver für WinSock (afd.sys). Dieser Kernel-Treiber ist für Netzwerkverbindungen zuständig.

Die schwerwiegendste Lücke, CVE-2026-20860, stuften Sicherheitsanalysten als “wahrscheinlich ausnutzbar” ein. Microsoft warnt: Ein bereits eingedrungener Angreifer könnte diese Schwachstelle nutzen, um SYSTEM-Rechte zu erlangen – die höchste Zugriffsebene in Windows. Damit ließen sich Programme installieren, Daten manipulieren oder neue Konten anlegen.

Eine zweite, verwandte Lücke (CVE-2026-20810) wurde ebenfalls geschlossen. Obwohl Microsoft hier die Ausnutzung als weniger wahrscheinlich einschätzt, zeigt die Häufung der Fehler im WinSock-Treiber: Angreifer haben dieses Systemmodul ins Visier genommen.

Kritische Kernel-Lücken wie CVE-2026-20860 demonstrieren, wie schnell Angreifer von einer initialen Kompromittierung über Eskalationsfehler volle Kontrolle in Unternehmensnetzwerken erlangen können. Unser kostenloses E‑Book fasst für IT‑Verantwortliche kompakt zusammen, welche Sofortmaßnahmen jetzt wirken (Patch-Priorisierung, EDR-Regeln, Notfall-Playbooks) und liefert praxisnahe Checklisten für den schnellen Schutz kritischer Treiber und Server. Jetzt kostenlosen Cyber-Security-Leitfaden herunterladen

Privilegien-Eskalation als Angriffsvektor der Wahl

Die WinSock-Lücken sind Teil eines größeren Trend: Von den 112 gepatchten Schwachstellen waren fast 60 Privilegien-Eskalationen. Sicherheitsexperten betonen: Während Fernzugriffs-Lücken oft Schlagzeilen machen, sind Eskalations-Schwachstellen die “Arbeitspferde” moderner Cyberangriffe.

Ein typisches Szenario: Angreifer gelangen zunächst mit eingeschränkten Rechten ins System – etwa durch Phishing. Anschließend nutzen sie eine Eskalations-Lücke wie die im WinSock-Treiber, um ihre Rechte zu erhöhen und sich im Netzwerk auszubreiten.

Der WinSock-Treiber ist dabei ein besonders attraktives Ziel. Er ist in allen Windows-Versionen vorhanden und arbeitet direkt im Kernel. Eine erfolgreiche Ausnutzung umgeht damit viele Sicherheitskontrollen.

Aktive Zero-Day-Angriffe verschärfen die Lage

Die Dringlichkeit der Patches wird durch weitere gefährliche Lücken unterstrichen. Das Januar-Update behebt auch eine bereits aktiv ausgenutzte Zero-Day-Schwachstelle (CVE-2026-20805) im Desktop Window Manager.

Diese Lücke ermöglicht Angreifern, sensible Speicherinhalte auszulesen. Experten warnen vor möglichen Angriffsketten: Angreifer könnten die DWM-Schwachstelle nutzen, um Speicherstrukturen auszuspähen, und anschließend die WinSock-Lücke für administrative Kontrolle einsetzen.

Zudem entfernte Microsoft in diesem Update veraltete Agere Soft Modem-Treiber komplett aus Windows-Images – ein ungewöhnlicher Schritt. Grund sind aktive Angriffe auf diese Treiber. Die Maßnahme zeigt Microsofts entschlossenes Vorgehen gegen bekannte Angriffsvektoren.

Sofortiges Handeln erforderlich

Die Reaktion der IT-Sicherheitsbranche fällt eindeutig aus: Die Patches müssen prioritär eingespielt werden, insbesondere auf Arbeitsstationen und Mehrbenutzer-Servern. Da der WinSock-Treiber für die Netzwerkkommunikation essenziell ist, gibt es keine praktikablen Workarounds außer dem offiziellen Patch.

Unternehmen sollten zudem ihre Berechtigungsrichtlinien überprüfen. Streng beschränkte Benutzerrechte können die Angriffsfläche verkleinern, auch wenn sie Kernel-Lücken wie diese nicht verhindern können.

Die Zeit drängt: Bei ähnlichen Kernel-Treiber-Schwachstellen tauchte exploitierbarer Code oft innerhalb von 14 bis 30 Tagen nach Patch-Veröffentlichung auf. Da CVE-2026-20860 als “wahrscheinlich ausnutzbar” eingestuft ist, rechnen Experten mit schneller Integration in Angriffstools.

Administratoren sollten ihre Endpoint Detection and Response (EDR)-Systeme aktualisieren. Diese sollten nun verdächtige Aktivitäten des afd.sys-Treibers erkennen – insbesondere unerwartete Speichermanipulationen oder Rechtewechsel.

Die Patches für den WinSock-Treiber und andere kritische Komponenten sind ab sofort über Windows Update und den Microsoft Update Catalog verfügbar.

PS: Sie haben die Updates schon verteilt? Ergänzen Sie den Patch-Rollout durch sofort umsetzbare Maßnahmen: Dieser kostenlose Guide enthält Checklisten für EDR-Regeln, Patch-Zeitpläne, und Vorlagen für Notfall-Briefings an Geschäftsführung und IT-Teams. So stellen Sie sicher, dass Kernel-Exploits nicht zur seitlichen Ausbreitung führen und Ihr Incident-Response-Prozess greift. Jetzt Cyber-Security-Guide anfordern

Hol dir jetzt den Wissensvorsprung der Aktien-Profis.

Seit 2005 liefert der Börsenbrief trading-notes verlässliche Aktien-Empfehlungen – dreimal pro Woche, direkt ins Postfach. 100% kostenlos. 100% Expertenwissen. Trage einfach deine E-Mail Adresse ein und verpasse ab heute keine Top-Chance mehr.

Jetzt abonnieren.