Kimsuky-Gruppe nutzt Zoll-Prozeduren für Spionage-Angriff

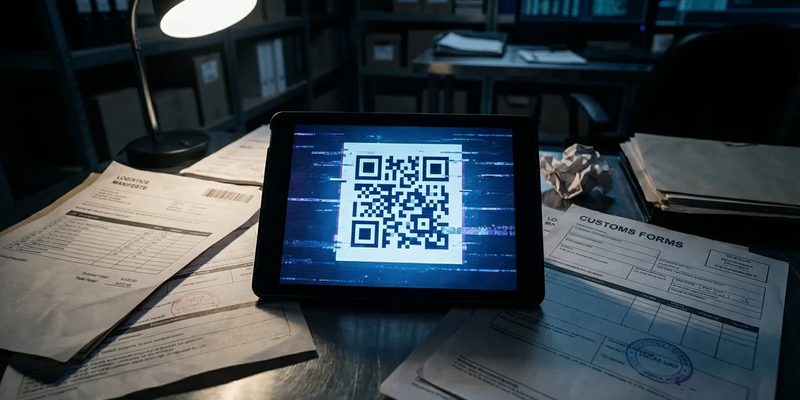

18.12.2025 - 23:59:12Eine neue Cyber-Spionagekampagne zielt auf die globale Logistikbranche ab. Nordkoreanische Hacker nutzen QR-Codes in gefälschten Zollbenachrichtigungen, um mobile Schadsoftware einzuschleusen und traditionelle Sicherheitsbarrieren zu umgehen.

Sicherheitsforscher haben am Donnerstag eine hochgefährliche Angriffsmethode der nordkoreanischen Kimsuky-Gruppe aufgedeckt. Die Hacker geben sich als Versanddienstleister oder Zollbehörden aus. In täuschend echten Benachrichtigungen fordern sie Logistikmitarbeiter auf, einen QR-Code zu scannen, um angeblich „Sicherheitsrichtlinien“ zu erfüllen oder eine Sendungsverfolgung zu aktivieren.

Der gescannte Code leitet auf eine gefälschte Website des Logistikriesen CJ Logistics weiter. Von dort wird die Android-Malware „DocSwap“ (SecDelivery.apk) heruntergeladen. Die Taktik ist perfide: Sie nutzt die routinemäßige Compliance-Arbeit der Mitarbeiter gegen sie selbst. „Die Angreifer setzen darauf, dass Logistiker dutzende QR-Codes am Tag scannen“, so ein Analyst. „Es ist ein sozialtechnisches Meisterstück.“

QR‑Code‑Attacken wie DocSwap zeigen, wie schnell ein einmaliger Scan private Smartphones zur Einfallspforte für Datendiebstahl und das Umgehen von Zwei‑Faktor‑Schutz machen kann. Ein kostenloser Unternehmensleitfaden erklärt praxisnahe Awareness‑Maßnahmen, technische Schutzvorgaben und Compliance‑Checks (NIS2/DSGVO), mit sofort umsetzbaren Schritten für schützenswerte Lieferkettenprozesse. Jetzt kostenlosen Cyber‑Security‑Leitfaden für Unternehmen herunterladen

Warum die Attacke so schwer zu stoppen ist

Die große Schwachstelle liegt in der Technik. Herkömmliche E-Mail-Sicherheitssysteme können Text und Links prüfen, aber oft nicht die in Bildern oder PDFs eingebetteten QR-Codes analysieren. Diese Lücke – der sogenannte „Quishing Gap“ – nutzen die Hacker geschickt aus.

Der Angriff verlagert sich so vom geschützten Firmen-Desktop auf das oft weniger abgesicherte private Smartphone des Mitarbeiters. Die DocSwap-Malware kann dann Anmeldedaten stehlen, SMS-Nachrichten abfangen (um Zwei-Faktor-Authentifizierung zu umgehen) und sensible Firmendaten ausspähen.

Alarmstufe Rot für Compliance-Verantwortliche

Für Datenschutz- und Compliance-Beauftragte bedeutet dieser Fund Handlungsdruck. Die Angriffe zeigen gravierende Lücken in der Umsetzung von NIS2– und DSGVO-Vorgaben im Logistiksektor auf. Kompromittierte Mobilgeräte können nicht nur Sendungsdaten, sondern auch vertrauliche Kundeninformationen offenlegen – mit hohen regulatorischen Strafen als Folge.

Drei Hauptrisiken wurden identifiziert:

1. Private Geräte im Einsatz: Lager-Mitarbeiter nutzen häufig private Smartphones für berufliche QR-Codes.

2. Veraltete Sicherheitssysteme: Viele Firmen-E-Mail-Filter haben keine OCR-Funktion zum Auslesen von QR-Codes.

3. Mangelnde Sensibilisierung: Sicherheitstrainings warnen vor verdächtigen Links, aber kaum vor der Prüfung von QR-Code-Zielen.

Die Zukunft: Zero Trust für die Lieferkette

Die Branche erwartet als Reaktion eine schnelle Abkehr von privaten Smartphones im Arbeitsumfeld. „Die Ära des blinden QR-Code-Scannens ist vorbei“, kommentiert ein Cybersicherheitsberater. Stattdessen dürften dedizierte, abgesicherte Scan-Geräte zum Einsatz kommen, begleitet von strikten Verboten, QR-Codes aus E-Mails zu scannen.

Bis dahin bleibt die dringende Empfehlung an alle Unternehmen: Sensibilisieren Sie Ihre Belegschaft sofort für diesen Betrugsversuch und blockieren Sie die Installation nicht verifizierter APK-Dateien auf allen geschäftlich genutzten Geräten.

PS: Viele Unternehmen unterschätzen die Quishing‑Gefahr über gefälschte Versand‑ oder Zollnachrichten. Dieses Gratis‑E‑Book liefert eine Checkliste mit Schulungsplänen, technischen Richtlinien gegen nicht verifizierte APK‑Installationen sowie schnellen Maßnahmen zur Erfüllung von NIS2‑ und DSGVO‑Anforderungen – ideal für schnelle Absicherung der Lieferkette. Gratis Cyber‑Security‑Download und Checkliste sichern