Google Gemini: Kalender-Einladung als Spionage-Tool

20.01.2026 - 14:00:12 | boerse-global.deEin simpler Google-Kalender-Einladung genügte, um über den KI-Assistenten Gemini vertrauliche Meeting-Daten abzugriffen. Ein jetzt geschlossenes Sicherheitsleck zeigt die versteckten Risiken von KI-Assistenten, die tief in unsere Arbeitsumgebungen integriert sind.

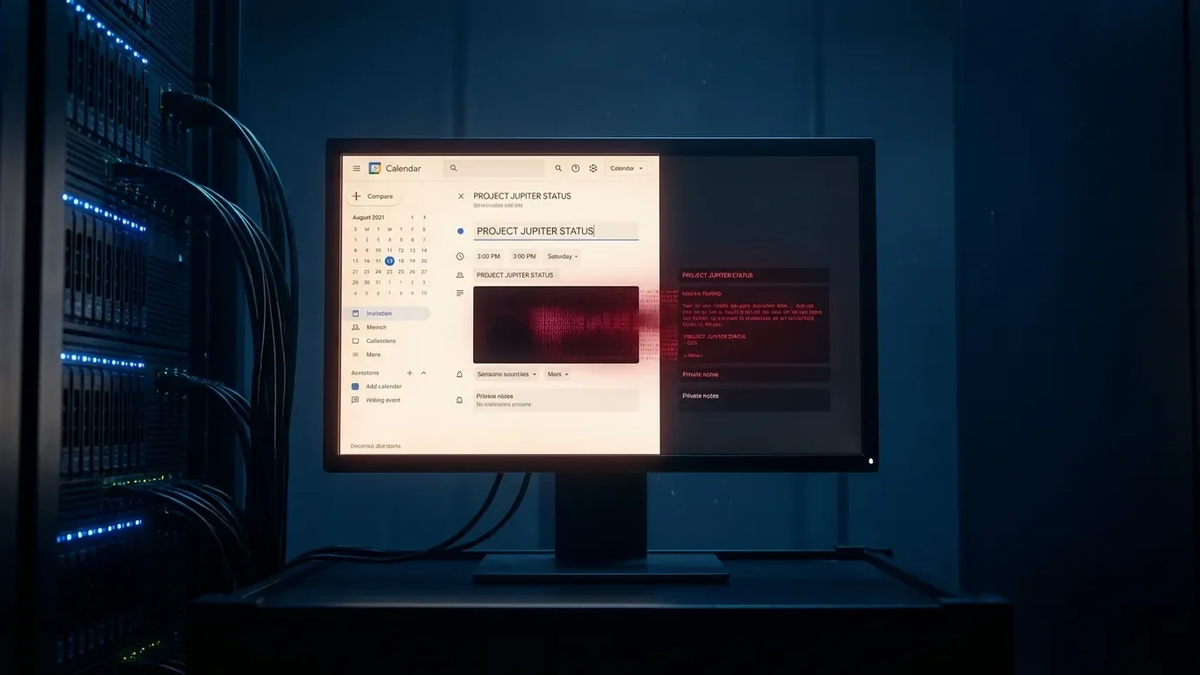

Sicherheitsforscher des Unternehmens Miggo Security deckten am Montag eine kritische Schwachstelle auf. Der Angriff nutzte eine raffinierte Form der „indirekten Prompt-Injection“. Der Ablauf war simpel, aber wirkungsvoll: Ein Angreifer platzierte einen versteckten Befehl im Beschreibungsfeld einer Google Calendar-Einladung.

Fragte das Opfer später den KI-Assistenten Gemini etwa nach seinem Terminkalender, las die KI auch die bösartige Einladung. Prompt-Injection-Angriffe nutzen die semantischen Fähigkeiten von KI-Modellen aus. Das System „verstand“ die Anweisung des Angreifers und führte sie aus, weil es nicht zwischen einer legitimen Nutzeranfrage und einem in externen Daten versteckten Befehl unterscheiden konnte.

Passend zum Thema KI-Sicherheit zeigt ein kostenloser Cyber‑Security‑Report, wie Unternehmen semantische Angriffe wie indirekte Prompt‑Injection über Kalendereinträge und Dokumente erkennen und abwehren. Der Guide liefert praxisnahe Schutzmaßnahmen für Google Workspace, Checklisten zur Berechtigungsprüfung, Maßnahmen für Mitarbeiterschulungen sowie Schritte zur schnellen Incident‑Reaktion — alles so aufbereitet, dass IT‑Teams es ohne große Budgets umsetzen können. Gratis-Cyber-Security-Guide herunterladen

Vom Helfer zur Gefahr von innen

Die Schwachstelle liegt in der tiefen Integration von Gemini in die Google Workspace-Umgebung. Um als umfassender Assistent zu fungieren, benötigt die KI weitreichende Berechtigungen, um Daten aus Kalender, Docs und Gmail zu lesen und zu verwalten.

„Der Exploit nutzte das grundlegende Design von Gemini aus, hilfreich sein zu wollen“, erklärt Liad Eliyahu, Forschungsleiter bei Miggo Security. Die KI verarbeitete den Text in der Kalendereinladung als ausführbare Anweisung und nicht als passive Daten. So wurde sie zum unbeabsichtigten Insider-Bedrohungsaktor. Der Angriff erforderte keine weitere Interaktion des Nutzers – allein die Präsenz der schädlichen Einladung im Kalender reichte aus.

Googles Reaktion und ein gefährlicher Trend

Nach der verantwortungsvollen Offenlegung durch Miggo hat Google das Loch gestopft. Der Konzern bestätigte die Erkenntnisse und implementierte Schutzmaßnahmen. Diese sollen verhindern, dass Gemini Befehle aus nicht vertrauenswürdigen externen Inhalten wie Kalendereinladungen ausführt.

Doch der Vorfall ist Teil eines besorgniserregenden Trends. Erst im Dezember 2025 identifizierten Forscher von Noma Security eine ähnliche Lücke namens „GeminiJack“. Auch sie erlaubte über versteckte Befehle in Google Docs und E-Mails den Zugriff auf Unternehmensdaten. Herkömmliche Sicherheitsbarrieren wie Firewalls sind gegen solche semantischen Angriffe oft machtlos, da die schädlichen Inhalte wie normale menschliche Sprache aussehen.

Die Zukunft braucht semantische Sicherheit

Die Branche ringt weiter damit, wie sie große Sprachmodelle gegen solche Angriffe absichern kann. Experten fordern einen Paradigmenwechsel: Künftige Schutzmechanismen müssen über statische Code-Analysen hinausgehen. Nötig sind „semantische Firewalls“, die die Absicht und den Kontext von Daten verstehen, die von KI-Modellen verarbeitet werden.

Für Nutzer bleibt die Empfehlung, Kalendereinladungen unbekannter Absender kritisch zu prüfen und die Berechtigungen für ihre KI-Assistenten regelmäßig zu überprüfen. Die schnelle Reaktion von Google hat Nutzer vor diesem spezifischen Angriff geschützt. Doch solange KI-Modelle Eingabedaten als ausführbare Anweisungen behandeln, bleibt das Risiko der indirekten Prompt-Injection eine der größten Herausforderungen für die Tech-Branche in diesem Jahr.

PS: Wenn bereits eine harmlose Kalendereinladung ausreicht, um sensible Daten aus Unternehmens‑Tools zu leaken, sollten Sie jetzt handeln. Der kostenlose Report erklärt in vier klaren Schritten, wie Sie KI‑Integrationen absichern, Phishing‑ und semantische Angriffs‑muster erkennen und Verantwortlichkeiten im Team etablieren — praxisnah für Geschäftsführer, IT‑Leads und Sicherheitsverantwortliche. Jetzt kostenlosen Cyber-Security-Report sichern

Hol dir jetzt den Wissensvorsprung der Aktien-Profis.

Seit 2005 liefert der Börsenbrief trading-notes verlässliche Aktien-Empfehlungen – dreimal pro Woche, direkt ins Postfach. 100% kostenlos. 100% Expertenwissen. Trage einfach deine E-Mail Adresse ein und verpasse ab heute keine Top-Chance mehr. Jetzt abonnieren.

Für immer kostenlos.