Facebook-Nutzer im Visier: Neue Phishing-Welle nutzt perfekte Login-Fälschungen

16.01.2026 - 04:24:12Eine hochgefährliche Phishing-Kampagne zielt mit einer ausgeklügelten Täuschungstechnik auf Milliarden Facebook-Nutzer ab. Cybersicherheitsexperten warnen vor einer deutlichen Zunahme von Angriffen mit der „Browser-in-the-Browser“-Methode, die täuschend echte Login-Fenster erzeugt. Diese neue Angriffswelle überlistet selbst aufmerksame Nutzer und markiert eine gefährliche Evolution der Betrugsmaschen.

Die perfekte Falle: Login-Fenster, die es nicht gibt

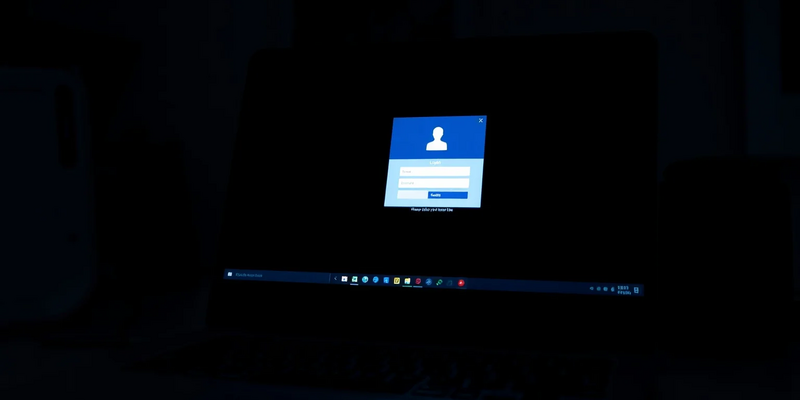

Der Angriff setzt auf die „Browser-in-the-Browser“-Technik (BitB), einen Quantensprung in der Phishing-Sophistikation. Statt auf eine gefälschte Website umzuleiten, rendert der Angriff ein täuschend echtes Pop-up-Fenster direkt auf der kompromittierten Seite – mit HTML und CSS. Dieses Fenster ist ein pixelgenaues Duplikat des echten Facebook-, Google- oder Apple-Logins, inklusive Titelzeile, Schaltflächen und einer gefälschten, aber vertrauenserweckenden Adressleiste.

Der Angriff beginnt meist mit einer Phishing-E-Mail, die Panik und Dringlichkeit erzeugen soll. Aktuelle Kampagnen nutzen gefälschte Mahnungen von Anwaltskanzleien wegen angeblicher Urheberrechtsverletzungen oder Sicherheitswarnungen von Meta zu nicht autorisierten Zugriffen. Die enthaltenen Kurzlinks verschleiern das wahre Ziel. Nach dem Klick landet der Nutzer auf einer Seite, die oft mit einem gefälschten CAPTCHA zusätzliche Seriosität vortäuscht, bevor das bösartige BitB-Pop-up erscheint.

Passend zum Thema Phishing: Die neue Browser-in-the-Browser-Masche ist schwer erkennbar und führt oft zur Kontoübernahme. Das kostenlose Anti-Phishing-Paket bietet eine 4‑Schritte-Anleitung, erklärt gängige Täuschungsstrategien (gefälschte CAPTCHAs, vertrauenswürdige Cloud-Hosts) und zeigt sofort umsetzbare Schutzmaßnahmen für Nutzer und kleine Firmen. Außerdem enthält es Praxistipps zur Sensibilisierung von Mitarbeitenden. Anti-Phishing-Paket jetzt kostenlos herunterladen

Vertrauensmissbrauch: Angreifer kapern seriöse Cloud-Dienste

Ein Schlüssel zum Erfolg dieser Kampagne ist der strategische Missbrauch vertrauenswürdiger Infrastruktur. Die Angreifer hosten ihre Phishing-Seiten zunehmend auf legitimen Cloud-Diensten wie Netlify und Vercel. Diese seriösen Plattformen helfen den Kriminellen, traditionelle E-Mail- und Webfilter zu umgehen, die bekannte bösartige Domains blockieren. Die vertrauenswürdige Domain vermittelt dem Nutzer ein falsches Sicherheitsgefühl.

Diese Verschiebung zeigt ein tiefes Verständnis moderner Sicherheitsmaßnahmen. Die Kombination aus dringlicher Social Engineering, URL-Kürzern und Hosting auf vertrauenswürdigen Plattformen schafft einen mehrschichtigen Angriff, der schwer allein mit Technologie abzuwehren ist. Das ultimative Ziel der Angreifer ist die vollständige Account-Übernahme, die Tür und Tor für Betrug, Identitätsdiebstahl und die Ausbeutung persönlicher Daten öffnet.

Vom Konzept zur Waffe: Eine Technik erobert die Unterwelt

Die BitB-Methode, erstmals 2022 als Proof-of-Concept eines Sicherheitsforschers beschrieben, ist nun von Cyberkriminellen vollständig zur Waffe geschmiedet worden. Ihre Verbreitung unterstreicht einen Trend: Angreifer verfeinern ihre Techniken, um die wachsende Cybersicherheits-Awareness der Öffentlichkeit zu kontern. Facebook mit seinen Milliarden Nutzern ist ein Hauptziel, doch die gleiche Methode wurde bereits gegen Nutzer von Microsoft, Steam und anderen großen Plattformen eingesetzt.

Die Folgen eines erfolgreichen Angriffs reichen weit über das erste Opfer hinaus. Kompromittierte Facebook-Konten, insbesondere von Unternehmen oder Administratoren, werden zu mächtigen Werkzeugen für die weitere Verbreitung. Angreifer können bösartige Links posten, Phishing-Nachrichten an Freunde senden oder betrügerische Werbekampagnen schalten – und so die Reichweite ihrer Operation vervielfachen.

So können sich Nutzer schützen

Sicherheitsexperten betonen: Trotz ihrer visuellen Täuschung sind BitB-Angriffe nicht narrensicher. Ein einfacher Trick entlarvt das Fake-Fenster: Versuchen Sie, es aus dem Haupt-Browserfenster herauszuziehen. Ein legitimes Pop-up ist ein separates Fenster und lässt sich frei auf dem Bildschirm bewegen. Ein BitB-Pop-up ist eingebettet und kann die Webseite nicht verlassen.

Die wichtigste Verteidigungslinie bleibt die Zwei-Faktor-Authentifizierung (2FA). Selbst wenn Angreifer Benutzername und Passwort erbeuten, verhindert 2FA den Zugang zum Konto. Nutzer sollten zudem Links in unaufgeforderten E-Mails bezüglich ihres Kontostatus niemals anklicken. Stattdessen gilt: Immer direkt facebook.com im Browser aufrufen oder die offizielle App nutzen, um sich einzuloggen und Benachrichtigungen zu prüfen. Diese proaktive Vorgehensweise ist nach wie vor der zuverlässigste Schutz.

PS: Schutz fängt bei einfachen Regeln an – Zwei-Faktor-Authentifizierung, Misstrauen bei Kurzlinks und die Kenntnis typischer Tricks verhindern viele Übernahmen. Holen Sie sich den kostenlosen Guide mit Checklisten, Vorlagen für Mitarbeiterschulungen und schnellen Abwehrmaßnahmen, damit Sie nicht zur nächsten Statistik gehören. Kostenlosen Anti-Phishing-Guide sichern