Android-Sicherheit: Forscher knacken Hardware-Schutzzonen

30.12.2025 - 02:51:12Sicherheitsexperten warnen auf dem Chaos Communication Congress vor gravierenden Lücken in Android-Geräten. Sie demonstrierten, wie sie die abgeschirmten Hardware-Bereiche kompromittieren, die Fingerabdrücke und Bezahldaten schützen sollen.

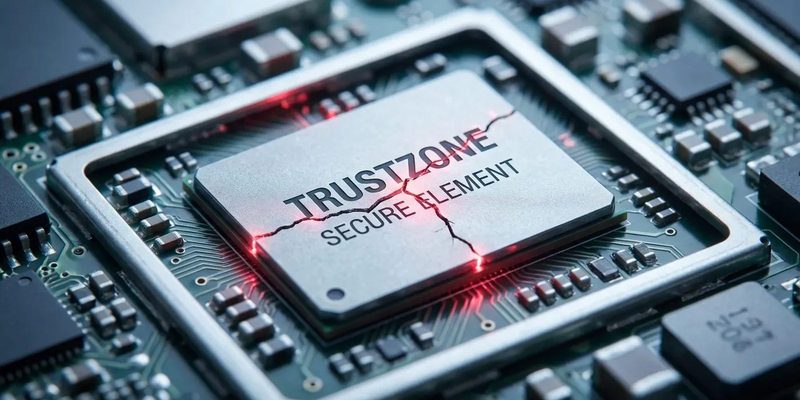

Unter dem Titel „Not To Be Trusted – A Fiasco In Android TEEs“ zeigten drei Forscher einen alarmierenden Erfolg. Sie übernahmen die Kontrolle über die höchste Privilegienebene (S-EL3) auf modernen Android-Smartphones.

Diese Trusted Execution Environments (TEEs) basieren auf ARM-TrustZone und isolieren sensible Vorgänge. Hier laufen Fingerabdruck-Scans oder NFC-Zahlungen ab. Am Beispiel eines Xiaomi Redmi 11s offenbarten die Experten jedoch fundamentale Designfehler.

Viele Sicherheitsstudien zeigen, dass Organisationen und Geräte deutlich schlechter geschützt sind, als man denkt – 73 % der Firmen fühlen sich für moderne Angriffe unvorbereitet. Wenn TEEs, Zahlungsdaten oder Biometrie kompromittiert werden, reichen klassische Maßnahmen nicht mehr. Ein kostenloser Cyber-Security-Report fasst die aktuellen Bedrohungstrends zusammen und nennt praktische Schutzmaßnahmen für Smartphones und Infrastruktur. Jetzt kostenlosen Cyber-Security-Report herunterladen

Zwei Hauptprobleme führten zum Erfolg:

* Fehlender Rollback-Schutz: Angreifer können alte, anfällige Versionen von vertrauenswürdigen Apps laden, um bekannte Lücken erneut auszunutzen.

* Bug in der GlobalPlatform-Spezifikation: Ein „Type Confusion“-Fehler in der TEE-API ermöglicht es, Speicher falsch zu interpretieren und eigenen Code im geschützten Bereich auszuführen.

Das Problem ist wahrscheinlich nicht auf Xiaomi beschränkt. Da viele Hersteller die gleiche Spezifikation nutzen, könnten zahlreiche Geräte betroffen sein. Hat ein Angreifer erstmal den Android-Kernel unter Kontrolle, findet er laut den Forschern ein „Buffet“ an Möglichkeiten, in die Hochsicherheitszone einzudringen.

Spyware greift direkt die Hardware an

Weitere Vorträge auf dem 39C3 untermauerten den Trend zu Hardware-Angriffen. Forscher analysierten eine Spyware-Kampagne aus dem August 2025, die Zero-Click-Exploits gegen WhatsApp nutzte.

Die Angreifer kombinierten dabei gezielt Schwachstellen, etwa eine in Samsung-Geräten (CVE-2025-21043), um tiefe Rechte zu erlangen – ganz ohne Nutzerinteraktion. Staatliche Akteure und Spyware-Hersteller fokussieren sich immer mehr auf Hardware-Treiber und Firmware. Diese werden oft schlechter gewartet als das sichtbare Betriebssystem.

Ein anderes Forschungsteam demonstrierte, wie sie GPU-Treiber von Qualcomm emulieren, um dort nach Fehlern zu suchen. Solche Grafiktreiber dienen häufig als Einfallstor in den Kernel, von wo aus der Sprung in die TEEs gelingt.

Was bedeutet das für das Vertrauen in Smartphones?

Die Enthüllungen kommen zur Unzeit. Regierungen und Banken setzen zunehmend auf Smartphones für hoheitliche Aufgaben wie den digitalen Führerschein oder den geplanten digitalen Euro. Diese Systeme vertrauen blind auf die Sicherheitschips.

Ist die „Secure World“ jedoch kompromittiert, sind verschlüsselte Nachrichten, Bankdaten und biometrische Merkmale potenziell auslesbar. Kritisch ist auch der Update-Prozess: Die Behebung solcher Hardware-Fehler erfordert Firmware-Updates der Chiphersteller, die im komplexen Android-Ökosystem nur schleppend bei den Nutzern ankommen.

Die Forscher brachten es auf den Punkt: Das „Trusted“ in TEE bedeute oft nur, dass der Nutzer keine Kontrolle habe – der Hersteller und potenzielle Angreifer hingegen schon.

Ein langwieriges Katz-und-Maus-Spiel beginnt

In den kommenden Monaten sind Sicherheitsupdates zu erwarten. Google und die Chiphersteller werden auf die Veröffentlichungen reagieren. Die aufgedeckten Designfehler in der GlobalPlatform-Spezifikation könnten jedoch eine grundlegende Überarbeitung der Standards nötig machen – ein Prozess, der Jahre dauern kann.

Was können Nutzer jetzt tun? Sicherheitsbewusste sollten besonders auf Updates für Systemkomponenten achten. Der CCC rät, die Angriffsfläche klein zu halten und bei der Installation unbekannter Apps vorsichtig zu sein. Der Weg in die Hardware-Sicherheit beginnt fast immer mit einer Infektion des normalen Betriebssystems.

Der Kongress hat gezeigt: Selbst in Silizium gegossene Sicherheitsversprechen bekommen Risse.

PS: Wenn Sie sich gegen solche Angriffe rüsten wollen, hilft ein praxisorientierter Leitfaden mit konkreten Maßnahmen für Unternehmen und IT-Verantwortliche – von Update-Strategien bis zu Monitoring und Schutz gegen Firmware-Angriffe. Fordern Sie jetzt den kostenlosen Cyber-Security-Report an und erhalten Sie sofort umsetzbare Checklisten. Kostenlosen Leitfaden zur Cyber-Security herunterladen

@ boerse-global.de

Hol dir den Wissensvorsprung der Profis. Seit 2005 liefert der Börsenbrief trading-notes verlässliche Trading-Empfehlungen – dreimal die Woche, direkt in dein Postfach. 100% kostenlos. 100% Expertenwissen. Trage einfach deine E-Mail Adresse ein und verpasse ab heute keine Top-Chance mehr.

Jetzt anmelden.