Android-Banking-Trojaner nutzen Google Play und KI-Plattformen

04.02.2026 - 23:44:12Neue Schadsoftware wie Anatsa und TrustBastion infiltriert offizielle Stores und nutzt KI-Plattformen zur Verbreitung. Zehntausende Nutzer sind gefährdet.

Eine neue Woche, eine neue Bedrohung: Cyberkriminelle haben ihre Angriffe auf Android-Nutzer massiv ausgeweitet. Aktuelle Berichte aus den letzten 72 Stunden zeigen eine besorgniserregende Entwicklung. Die neuen Banking-Trojaner schleusen sich über scheinbar legitime Apps ein und nutzen ausgeklügelte Overlay-Angriffe, um Bankdaten abzugreifen. Besonders alarmierend: Die Schädlinge schaffen es sogar in den offiziellen Google Play Store und kapern renommierte Plattformen wie die KI-Community Hugging Face für ihre Zwecke.

Anatsa-Trojaner tarnt sich als Dokumentenleser im Play Store

Der unmittelbarste Gefahrenherd kommt aus einer Quelle, der viele Nutzer vertrauen: dem Google Play Store. Sicherheitsforscher entdeckten dort eine App namens „StellarGrid“, die sich als harmloser Dokumentenleser ausgab. Über 50.000 Mal wurde sie heruntergeladen, bevor sie als bösartig erkannt wurde. Im Kern verbarg sich ein sogenannter Dropper für den Banking-Trojaner Anatsa, auch als TeaBot bekannt.

Die Masche ist tückisch: Nach der Installation fordert die App unter einem Vorwand umfassende Barrierefreiheits-Berechtigungen (Accessibility Services) an. Stimmt der Nutzer zu, erhält der Trojaner uneingeschränkte Kontrolle. Er kann dann:

* Gefälschte Login-Fenster über echte Banking-Apps legen.

* SMS-Nachrichten abfangen, um Zwei-Faktor-Authentifizierungen zu umgehen.

* Alle Aktivitäten des Nutzers überwachen.

Anatsa zielt auf Hunderte Bank-Apps in Europa und den USA ab. Die Tatsache, dass er den Sicherheitscheck des Play Stores passierte, zeigt ein grundlegendes Problem: Selbst offizielle Märkte bieten keinen absoluten Schutz.

Banking-Trojaner verändern sich rasant: Overlay-Angriffe und polymorphe Malware umgehen klassische Signatur-Scanner und treffen sowohl Privatnutzer als auch Unternehmen. Ein kompakter Gratis-Leitfaden erklärt aktuelle Angriffsformen, konkrete Schutzmaßnahmen für Android-Geräte und wie Sie Mitarbeiter sicherheitsbewusster machen. Ideal für IT-Verantwortliche und Entscheider, die sofort wirkende Schritte umsetzen wollen. Kostenloses Cyber-Security-E-Book herunterladen

TrustBastion: KI-Plattform Hugging Face wird zur Malware-Schleuse

Noch raffinierter agiert eine zweite Kampagne. Sie nutzt das Vertrauen in Hugging Face, eine angesehene Plattform für KI-Modelle und Open-Source-Code. Laut einem Report von Bitdefender wird hier der neue Trojaner TrustBastion verbreitet.

Das Vorgehen ist mehrstufig: Zuerst lockt eine App Nutzer mit Scareware-Taktiken – sie simuliert Sicherheitswarnungen und drängt zum Download eines „Notfall-Updates“. Dieses Update wird jedoch nicht aus dem Store, sondern direkt von einem Repository auf Hugging Face geladen. Die Reputation der Plattform soll Misstrauen zerstreuen.

TrustBastion nutzt ebenfalls die Accessibility Services für seine Angriffe. Seine Besonderheit: Server-seitige Polymorphie. Die Angreifer können den Schadcode alle 15 Minuten leicht verändern und neue Varianten generieren. Für traditionelle Virenscanner, die nach festen Signaturen suchen, ist das wie der Kampf gegen ein Gespenst – fast unmöglich zu erfassen.

So funktionieren die tückischen Overlay-Angriffe

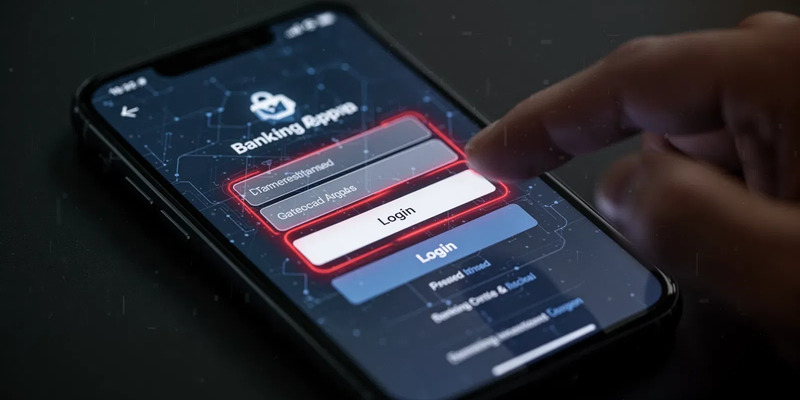

Das Herzstück dieser Trojaner ist die Overlay-Technik. Sie erlaubt einer bösartigen App, ein Fenster über jede andere Anwendung zu legen. Startet der Nutzer seine Banking-App, erkennt der Trojaner dies sofort. Sekundenschnell blendet er einen täuschend echten, gefälschten Login-Bildschirm ein.

Was der Nutzer für seine Bank hält, ist in Wirklichkeit die Falle. Jegliche eingegebene Daten – Kontonummern, Passwörter, PINs – landen direkt auf den Servern der Cyberkriminellen. Die Trojaner missbrauchen damit eine Funktion, die eigentlich Menschen mit Behinderungen helfen soll.

Warum die Bedrohungslage so ernst ist

Die Strategie der Angreifer hat sich fundamental gewandelt. Sie setzen nicht mehr auf zwielichtige Seiten, sondern infiltrieren vertrauenswürdige Ökosysteme. Der Play Store und Entwicklerplattformen wie Hugging Face werden zur Trojanischen Pferden. Das überwindet sowohl technische Hürden als auch die natürliche Skepsis der Nutzer.

Hinzu kommt ein strukturelles Problem bei Android: Viele Millionen Geräte weltweit laufen mit veralteten Betriebssystemen, die keine Sicherheitsupdates mehr erhalten. Diese Geräte sind ein leichtes Ziel für neue Exploits. Einige Bankenverbände diskutieren bereits, den Zugang zu Banking-Apps an aktuelle Android-Versionen zu knüpfen – ein drastischer, aber verständlicher Schritt.

Was Nutzer jetzt tun müssen

Die Lage erfordert erhöhte Wachsamkeit. Nutzer sollten:

1. Jede Berechtigungsanforderung kritisch hinterfragen, besonders für Accessibility Services. Eine simple Taschenlampen-App benötigt diesen tiefen Systemzugriff nicht.

2. Apps regelmäßig auf Verdächtiges prüfen und unbekannte oder nicht mehr genutzte Anwendungen deinstallieren.

3. Ein seriöses Sicherheitsprogramm für Mobilgeräte in Betracht ziehen, das auch verhaltensbasierte Erkennung bietet.

4. Das Betriebssystem und alle Apps stets aktuell halten.

Der Kampf zwischen Sicherheitsexperten und Cyberkriminellen ist ein Wettlauf. Während Google und Sicherheitsfirmen ihre Erkennungsmethoden anpassen müssen, liegt der letzte Schutz auch in den Händen der Nutzer. Im mobilen Banking ist gesunde Skepsis der beste Begleiter.

PS: Sie möchten konkrete Schutzmaßnahmen gegen Overlay-Angriffe und polymorphe Malware? Der kostenlose Cyber-Guide fasst die wichtigsten Trends zusammen, nennt sofort umsetzbare Schritte für Android-Geräte und zeigt, welche Schulungsmaßnahmen Ihre Mitarbeiter wirklich schützen. Ideal für Geschäftsführer, IT-Verantwortliche und Sicherheitsbeauftragte, die schnell Risiken minimieren wollen. Jetzt kostenlosen Cyber-Security-Guide sichern